Badania wskazują, iż w organizacje zatrudniające do 1000 pracowników nie posiadają dedykowanego oficera do spraw bezpieczeństwa. Cały ciężar ochrony sieci spoczywa na barkach osób z działu IT, które poza utrzymaniem infrastruktury sieciowej często zajmować muszą się bardziej przyziemnymi problemami jak np. zacięcie papieru w drukarce czy aktualizacja oprogramowania na stacjach roboczych i serwerach. Dlaczego prosty, często darmowy antywirus w takich warunkach to za mało i dlaczego warto zainteresować się zagadnieniem UTM?

W każdej organizacji należy zadać sobie pytanie: „jakie mamy zasoby, jakiej wartości i czy chcemy je chronić?”. Jeżeli zakup rozwiązania zabezpieczającego przekracza wartość urządzeń IT, to warto się zastanowić nad sensem jego instalacji. Trzeba zdać sobie sprawę z tego co mamy i co by było, gdyby to zostało uszkodzone w wyniku ataku.

Często nie chodzi o utratę danych. Atak na infrastrukturę sieciową może się również wiązać z wyciekiem wrażliwych informacji czy danych osobowych. Nasze komputery mogą stać się częścią botnetu i nieświadomie wspierać nielegalną działalność za pomocą swojej mocy obliczeniowej. Serwery natomiast być wykorzystywane do wysyłania spamu. Tego typu przejęcia potrafią trwać miesiącami bez wiedzy administratorów.

UTM w swoim zastosowaniu dodają warstwę ochrony, która wspiera inne zabezpieczenia, w tym ochronę jednostek. Dzięki przeniesieniu wielu procesów i algorytmów na zewnętrzne urządzenie, dajemy możliwość dokładniejszego filtrowania treści i powstrzymywania ataków.

A o ataki teraz nie trudno. Duże organizacje uzbroiły się po zęby i wyposażyły swoje mechanizmy bezpieczeństwa w najnowsze rozwiązania ochrony sieci. Celownik atakujących przeniósł się na mniejsze firmy, zgodnie z ideologią szerokiego ataku, który obejmuje jak najwięcej komputerów. Skutkiem jest szyfrowanie danych, przejmowanie dóbr intelektualnych, danych osobowych i wielu innych informacji możliwych do spieniężenia w taki czy inny sposób.

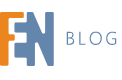

Urządzenia UTM powstały do kompleksowego zarządzania ochroną sieci przez administratorów. Dzięki skoncentrowaniu wszystkich informacji o wykrytym ataku, mają oni możliwość szybkiej reakcji i zabezpieczenia sieci. Wiele z tych mechanizmów działa automatycznie, bez ich ingerencji, w wyniku połączenia poszczególnych komputerów z UTM. Taką komunikację Sophos nazywa „Synchronized Security”.

Synchronized Security utrzymuje komunikację zabezpieczeń centralnych, czyli UTM, z zabezpieczeniami endpointów, czyli oprogramowaniem Sophos instalowanym na poszczególnych komputerach w firmie. Cyklicznie każda ze stron wymienia się komunikatem o stanie bezpieczeństwa i w razie stwierdzenia infekcji w dowolnej części sieci uruchamiane są procesy, które ograniczają rozprzestrzenianie się problemu w całej infrastrukturze.

Obecnie, niemal każdy pracownik biurowy wyposażony jest w stanowisko połączone z Internetem, który obfituje w treści pochłaniające jego uwagę. Może to być Facebook lub inne portale społecznościowe, ale również rozmaite komunikatory oraz strony internetowe. Niekontrolowane korzystanie z zasobów sieciowych sprawia, że produktywność naszych pracowników może zaliczyć niekontrolowane spadki, co ma oczywiście odbicie na stabilności i sposobie funkcjonowania firmy jako całości.

UTM oferują rozmaite rozwiązania, które pomagają przedsiębiorcom ujarzmić konsumpcję treści internetowych.

Historia prezentująca zastosowanie z życia wzięte. Prezes firmy zauważył, że w momencie jego nieobecności w siedzibie gwałtownie spadała produktywność pracowników. Nie był w stanie pilnować wszystkich całymi dniami.Postanowił zainstalować rozwiązanie UTM, którego celem było monitorowanie pracy użytkowników i ograniczenie dostępu do „pożeraczy czasu”. Pracodawca zgodnie z wymogami prawa poinformował pracowników o nowej formie analityki sieci. Efektem była znaczna redukcja spadków produktywności.

Ograniczenie dostępu do treści wiąże się również z aspektem bezpieczeństwa. Niestety, większości użytkowników brakuje higieny pracy z Internetem. Oznacza to pobieranie wtyczek i programów, które nie tylko spowalniają działanie jednostki, ale również mogą wykorzystać luki systemowe i wprowadzić złośliwe oprogramowanie.

Wśród wielu funkcji kontroli treści Sophos oferuje również ograniczenie czasu korzystania z określonych zasobów sieciowych. Pracodawca ma możliwość wprowadzenia limitu czasowego na korzystanie z mediów społecznościowych i innych źródeł. Po prostej konfiguracji pracownik może mieć ograniczony dostęp do kilkunastu minut dziennie. Jest to sposób na kompromis, który nie odcina użytkownika od wszystkich dobrodziejstw sieci, a pilnuje jedynie by nie poświęcał im większości swojego czasu pracy.

Ostatnim, ale z pewnością nie najmniej ważnym aspektem korzystania z UTM jest prawo.

Pracownicy mający dostęp do treści Internetowych, nie zawsze korzystają rozsądnie z dostępnych im możliwości. Firmowe łącze, często mocniejsze niż w domu, staje się świetnym pretekstem do pobierania pirackich treści: filmów, muzyki czy gier. Oprócz tego mogą zdarzyć się przypadki wyszukiwania i konsumowania nielegalnych treści takich jak pornografia dziecięca i innych ściganych przez organy prawa.

UTM daje nam nie tylko możliwość zablokowania takich treści, ale również namierzenia osoby, która w sposób niepowołany korzystała z infrastruktury firmy. W przypadku śledztwa właściciel przedsiębiorstwa bez problemu jest w stanie przedstawić dowody obarczające konkretną jednostkę i uwolnić całą organizację od oskarżeń.

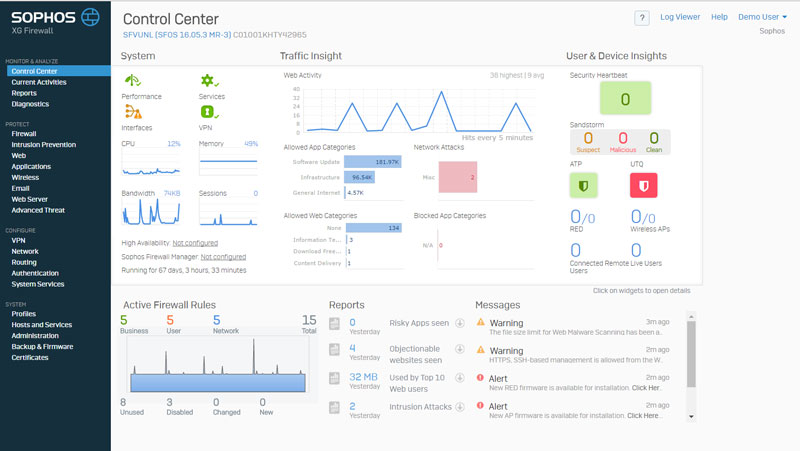

Sophos, który w swoich rozwiązaniach łączy te wszystkie zastosowania, jako jeden ze swoich priorytetów traktuje przejrzystość i prostotę obsługi. Nie można mówić o bezpiecznym systemie, który jest zagmatwany i nieczytelny dla administratorów.

W razie wątpliwości, producent daje szybką możliwość przetestowania interfejsu użytkownika bez potrzeby sprowadzania całego urządzenia.

TUTAJ znaleźć można wersję domową oprogramowania Sophos

Do wykorzystania na użytek prywatny

TUTAJ dostępna jest wersje demonstracyjna panelu konfiguracyjnego UTM

Wszystkich zainteresowanych zapraszamy na adres security@fen.pl. Chętnie odpowiemy na pytania i wyjaśnimy wszelkie wątpliwości.