Aby zrozumieć potrzebę używania rozwiązania EDR, zacznijmy od omówienia środowiska cyber bezpieczeństwa.

Organizacje muszą codziennie radzić sobie z wieloma zagrożeniami, które próbują dostać się do ich środowisk. Oczywiście wiele z tych zagrożeń jest natychmiast powstrzymywanych dzięki silnym zabezpieczeniom. Ale te które są niepewne lub niejasne, mogą się prześlizgnąć przez sito zabezpieczeń i właśnie wtedy pojawia się rozwiązanie nazwane Endpoint Detection and Response, czyli w skrócie EDR. Zostało ono stworzone z potrzeby uzupełnienia istniejących narzędzi ochrony punktów końcowych. Także nie jest to rozwiązanie które zastępuje tradycyjne podejście do bezpieczeństwa sieciowego, ale uzupełnia je o dodatkowe możliwości

Aby lepiej zobrazować tą kwestie, można posłużyć się podziałem aplikacji na:

- Łagodne

Są to niezłośliwe programy, które są częścią codziennego życia większości organizacji, takie jak Microsoft Word, Outlook czy Google Chrome. Nie chcemy im przeszkadzać, ponieważ spowodowałoby to problemy w pracy. - Złośliwe

Szkodliwe pliki powinny zostać natychmiast zatrzymane przez zabezpieczenia punktów końcowych i serwerów. Są one uznawane za złośliwe i nie potrzebna jest ingerencja człowieka aby takie zagrożenie unieszkodliwić. Dlatego tez bardzo ważne jest to aby rozwiązanie EDR było zbudowane na już istniejącej platformie zabezpieczającej organizacje. - Nieznane oprogramowanie

Ten obszar dotyczy elementów, które w sposób oczywisty nie są dobre lub złe dla naszej organizacji. Więc nie wiemy, czy można je zostawić, czy też należy je zablokować.

EDR został opracowany właśnie w celu zbadania tej luki. Czy te elementy są rzeczywiście złośliwe i wymagają podjęcia działań, takich jak izolowanie urządzeń, których dotyczy problem lub czyszczenie? Czy są to potencjalnie niechciane aplikacje (PUA)? Albo są to aplikacje nie wymagające naszej uwagi i możemy je śmiało zignorować? Na te pytania możemy pomóc sobie odpowiedzieć używając narzędzi dostarczonych przez EDR.

Wraz z ewolucją zagrożeń wiele z nich staje się coraz bardziej tajemniczych, wykorzystując określone metody do oszukiwania rozwiązań antywirusowych. EDR zapewnia organizacjom narzędzia do poszukiwania podejrzanych wskaźników naruszenia bezpieczeństwa (IOC) i wychwytywania tych ukrytych zagrożeń.

Przykładem takiego kompletnego rozwiązania, jest Sophos Intercept X with EDR, którego podstawą jest zabezpieczenie punktów końcowych Intercept X. Nie jest to tylko ochrona przed antywirusami, ale także zabezpieczenie przed ransomware, malware i exploit. Wszystko to jest oparte o sztuczną inteligencją dzięki której wiele aspektów wykrywania i reagowania jest automatyzowanych. Kwestią kluczową jest to aby realizować politykę bezpieczeństwa kompleksowo i wykrywać złośliwe oprogramowanie i analizować te oprogramowanie które nie do końca wiadomo czym jest.

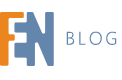

Poniżej przykład analizy oprogramowania i klasyfikacja programów które zostały uznane za podejrzane.

Dzięki Sophos Intercept X Advanced with EDR możesz przeprowadzać analizę aplikacji przy użyciu sztucznej inteligencji. W przypadku wykrycia potencjalnie złośliwego pliku administrator może wykorzystać analizę złośliwego oprogramowania aby zweryfikować złośliwe oprogramowanie w najdrobniejszych szczegółach, rozkładając atrybuty plików, kod oraz porównując te elementy z milionami innych plików które wykorzystując podobne schematy działania.

Poniżej przykład „rozbicia” aplikacji na czynniki pierwsze i analiza pod kątem atrybutów.

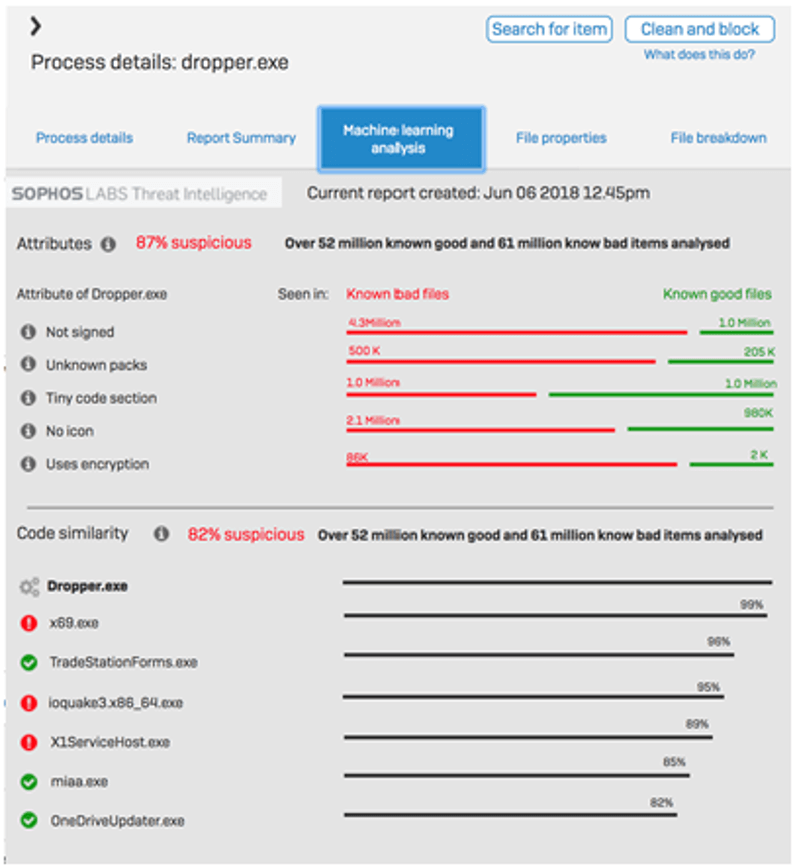

Dodatkowo jesteśmy w stanie proaktywnie zadać dowolne pytanie o to, co wydarzyło się w przeszłości i co dzieje się teraz na punktach końcowych. Dzięki czemu możemy wykrywać zagrożenia, lub wykorzystywać czynności operacyjne, aby utrzymać „higienę” bezpieczeństwa IT. Osiąga się to dzięki wykorzystaniu dwóch kluczowych funkcji: Live Discover i Live Response.

Live Discovery: daje analitykom bezpieczeństwa i administratorom IT możliwość zadawania i odpowiadania na prawie każde pytanie, które przyjdzie im do głowy w stosunku do punktów końcowych i serwerów. Funkcja ta wykorzystuje potężne, gotowe do użycia, w pełni konfigurowalne zapytania SQL, które mogą szybko przeszukiwać do 90 dni bieżących i historycznych danych na dysku. Przykładami takich pytań mogą być np.:

- Które urządzenia mają znane luki w zabezpieczeniach, nieznane usługi lub nieautoryzowane rozszerzenia przeglądarki?

- Czy urządzenie ma kopię określonego pliku?

- Pokaż procesy, które niedawno zmodyfikowały pliki lub klucze rejestru

- Dlaczego maszyna działa wolno? Czy czeka na ponowne uruchomienie?

- Zidentyfikuj procesy udające services.exe

- Jakie procesy próbują nawiązać połączenie sieciowe na niestandardowych portach?

Poniżej funkcja Live Discovery i przegląd zapytań:

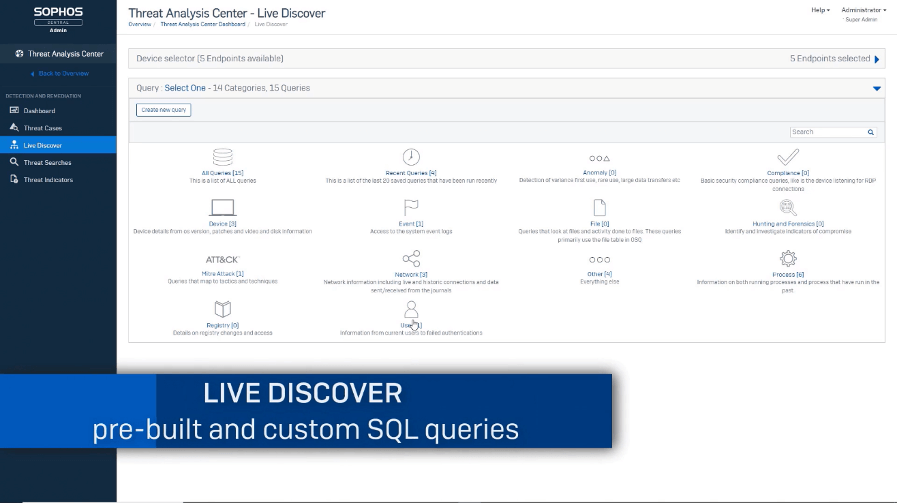

W przypadku wykrycia problemów Live Response zapewnia administratorom dostęp z poziomu wiersza poleceń do punktów końcowych i serwerów w całej organizacji. Dzięki czemu jesteśmy w stanie Uzyskać zdalny dostęp do urządzeń, aby przeprowadzić dalsze badanie lub naprawić wszelkie problemy. Administratorzy mogą ponownie uruchamiać urządzenia, przerywać aktywne procesy, uruchamiać skrypty, edytować plik konfiguracyjny, instalować / odinstalowywać oprogramowanie i nie tylko.

Poniżej przykład użycia Live Response:

Zobacz nagranie symulacji ataku hakerskiego oraz całą analizę zdarzenia jaką przeprowadziliśmy wraz z Jakubem Staśkiewiczem – trenerem i audytorem z zakresu cyberbezpieczeństwa, ethical hackerem.