Co wspólnego Sophos XG Firewall ma z gościnnym HotSpotem? Czyli jak stworzyć niekoniecznie bezprzewodową, profesjonalną sieć dla gości.

Od pewnego czasu przymierzaliśmy się w FENie do zmiany sposobu uwierzytelniania w naszej sieci dla gości, do tej pory korzystaliśmy z rozwiązania które spełniało swoje zadanie, ale nie do końca spełniało nasze oczekiwania, chociażby w zakresie kompatybilności z wieloma platformami czy zarządzaniem. Generalnie wybierając rozwiązanie do obsługi sieci dla gości nie ma rozwiązania uniwersalnego w zakresie uwierzytelniania, bo każda organizacja ma nieco inne wymagania i potrzeby.

Wymagania podyktowane mogą być różnymi czynnikami, inne wymagania będzie miał hotel, który może sprzedawać taki dostęp na zasadzie usługi, a inne firma o profilu handlowym, gdzie dostęp do sieci gościnnej ma za zadanie ułatwić kontakt z odwiedzającym nas partnerem, umilić mu czas oczekiwania na skompletowanie zamówienia lub spotkanie. Nie bez znaczenia jest sposób w jaki chcemy decydować o dostępie, bo sieć dla gości może być zupełnie otwarta, oczywiście umieszczona w osobnym VLANie, z dostępem tylko do Internetu, często z ograniczonym pasmem i odpowiednimi politykami filtrowania przeglądanych stron czy wykorzystywanych aplikacji. Jeżeli boimy się, że naszą sieć dla gości „zaleją” użytkownicy z zewnątrz lub stanie się źródłem Internetu dla mieszkańców okolicznych domów, w końcu mostek wifi z anteną panelową na znanym portalu aukcyjnym można kupić za niecałe 100 pln, a podłączenie się zajmuje kilka minut, to możemy zastosować różnorodne mechanizmy uwierzytelniania i dziś chciałbym opisać niektóre z nich.

Tryb Client Bridge w mostku Planet WNAP-7320 jako przykład podłączenia z zewnątrz do otwartej sieci dla gości

Jednym z założeń jakie przyjęliśmy podejmując decyzję o zmianie sposobu uwierzytelniania w sieci dla gości była możliwość wykorzystania tego co już mamy, czyli mechanizmów dostępnych w wykorzystywanym kontrolerze wifi lub na bramie sieciowej. Zastosowanie sieci otwartej nie wchodziło w grę, po pierwsze nie chcieliśmy stać się lokalnym providerem wifi dla sąsiadów, po drugie rozwiązanie takie byłoby niebezpieczne dla innych użytkowników naszej sieci dla gości.

Rozwiązanie spotykane czasami w hotelach polegające na oklejeniu korytarzy kartkami z hasłem WPA-PSK albo WPA2-PSK uznaliśmy za mało eleganckie, pomijając fakt, że aktualnie takie hasełko można sobie zamówić na predefiniowanym szablonie i oprawić.

Przykład szablonu z hasłem WPA-PSK do zabezpieczenia dostępu do sieci w hotelu/pensjonacie.

Źródło: http://www.eleganceandenchantment.com/

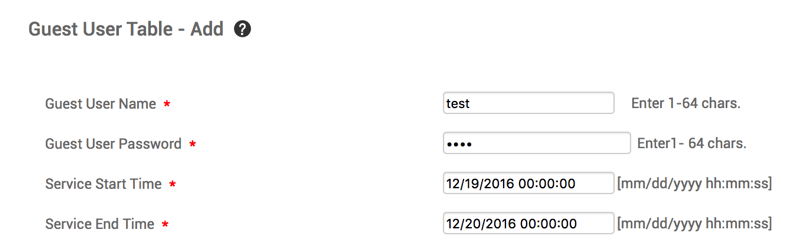

Jak się wkrótce okazało, pomysł wykorzystania mechanizmów uwierzytelniania na poziomie kontrolera wifi też został szybko porzucony, bo jedyne co można było uzyskać, to logowanie nazwą użytkownika i hasłem przez Captive portal, czyli stronę, która pojawia się użytkownikowi sieci dla gości po otwarciu przeglądarki internetowej. W wypadku kontrolera nazwę użytkownika i hasło razem z czasem ważności konta należało wprowadzić przez interfejs www kontrolera. Kontroler ma wbudowaną bazę użytkowników, ale aby użytkownika do niej dodać trzeba nadać uprawnienia administracyjne osobie, która będzie tych użytkowników tworzyć.

Takie rozwiązanie uznaliśmy za niebezpieczne i niewygodne, nie chcieliśmy procesu tworzenia kont dla gości przerzucać na administratorów. Drugim problemem tego typu uwierzytelniania była dystrybucja tych kont dla samych gości, kontroler nie jest wyposażony w żaden mechanizm eksportu czy drukowania danych logowania. Kolejnym urządzeniem na liście do sprawdzenia była nasza brama sieciowa.

Ręczne dodawanie użytkowników – gości na poziomie kontrolera sieci bezprzewodowej. Brak możliwości eksportu.

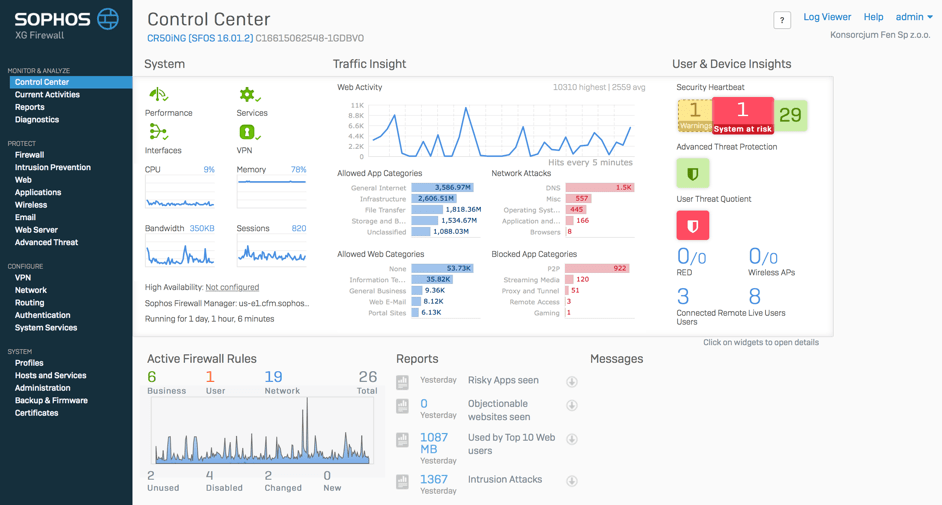

W firmie wykorzystujemy jako bramę Sophos XG Firewall, jest to platforma UTM która powstała w wyniku połączenia dwóch rozwiązań. Pierwszym z nich jest Sophos UTM, stale rozwijana platforma wywodząca się z firmy Astaro, bardzo popularna na rynku niemieckim ale również u nas. Drugim rozwiązaniem są firewalle firmy Cyberoam, indyjski producent, na naszym rynku od kilku lat, rozwiązania znane ze swojej wydajności i z nowatorskiego podejścia do uwierzytelniania użytkowników, w Cyberoam tożsamość użytkownika to zawsze była 8 warstwa modelu sieciowego i jedno z ważniejszych kryteriów, które można wykorzystać przy definiowaniu reguł zapory sieciowej i filtrowania ruchu.

Wynikiem połączenia obu rozwiązań jest system operacyjny SF-OS, który w aktualnej wersji 16 łączy w sobie większość funkcjonalności platformy UTM i Cyberoam. Do pełni szczęścia brakuje mu jeszcze Sandstorma, czyli naszej platformy sandbox, pozwalającej podejrzane pliki wysyłać do chmury aby zdetonować je na prawdziwym systemie operacyjnym i dowiedzieć się czy nie zawierają szkodliwej zawartości. Sandstorm na platformę XG zbliża się jednak wielkimi krokami, ale o szczegółach innym razem.

Główny panel monitorowania sieci XG Firewall v16.

Wracając do tematu uwierzytelniania, XG Firewall ze względu na połączenie w nim możliwości dwóch systemów operacyjnych oferuje kilka mechanizmów które mogliśmy wykorzystać w wypadku sieci dla gości:

1. Captive Portal – baza użytkowników lokalna lub wyniesiona(AD, LDAP, eDirectory itp.). Problem w tym trybie mieliśmy ten sam który opisywałem w wypadku kontrolera wifi, bo ktoś tymi użytkownikami musi zarządzać. Mimo swojej wady dla naszego przypadku, jest to rozwiązanie dla sieci w których nie chcemy wpuszczać np. prywatnych urządzeń pracowników do sieci firmowej, ale jednocześnie dajemy im możliwość zalogowania się do sieci dla gości swoimi firmowym kontem. Stanowi to rozwiązanie problemu BYOD (Bring Your Own Device), bo jednocześnie pozwalamy pracownikom korzystać z sieci, ale nie musimy zarządzać oddzielnie kontami dla ich urządzeń prywatnych, czy je specjalnie konfigurować.

Zewnętrzne bazy danych wspierane przez XG Firewall.

2. Captive Portal – uwierzytelnianie SMS. Jeden z ciekawszych mechanizmów, użytkownikowi pojawia się Captive Portal na którym musi wprowadzić swój numer telefonu. Firewall spięty z zewnętrzną bramką SMS wysyła na podany numer dane do uwierzytelnienia. Fajna sprawa bo jednoznacznie identyfikujemy kto się dołączał do naszej sieci, wadą tego rozwiązania jest fakt, że musimy wykupić pakiet SMSów u zewnętrznego operatora(koszty niewielkie ale jednak), pozwalamy też dołączyć się dowolnemu użytkownikowi posiadającemu ważny nr telefonu, również sąsiadom. Z powodzeniem można by ją wykorzystać w sieci hotelowej, urzędzie czy szpitalu. Dając bezpłatny dostęp do Internetu dla klientów oferujemy wartość dodaną, przy czym możemy jednoznacznie zidentyfikować użytkownika po jego numerze telefonu.

3. HotSpot – Terms of use Acceptance. Strona na której użytkownik musi zaakceptować regulamin zanim uzyska dostęp do zasobów. Rozwiązanie zbyt otwarte jak dla nas, ale mogłoby się sprawdzić np. w muzeum w którym dostęp byłby zapewniony tylko dla określonych aplikacji i do określonych serwerów i tak naprawdę nie interesowałoby nikogo kto do sieci się podłącza.

4. HotSpot – Password of the Day. Zasada działania mechanizmu jest następująca, codziennie o określonej przez admina godzinie, automatycznie tworzone jest hasło obowiązujące danego dnia. Hasło nie dość że generowane automatycznie przez XG Firewall może być wysłane na wskazany adres email. Nawiązując do wcześniej wspomnianego oklejonego korytarza, rozwiązanie tego typu jest bardziej bezpieczne, nawet jeżeli ktoś miałby je codziennie drukować aby ustawić w ramce na ladzie w recepcji, ponieważ hasło jest cyklicznie zmieniane,. Automatyczne wysyłanie hasła na email to też sposób aby rozpropagować je w ramach organizacji dla większej ilości osób.

Tworzenie HotSpot z mechanizmem Password of the Day.

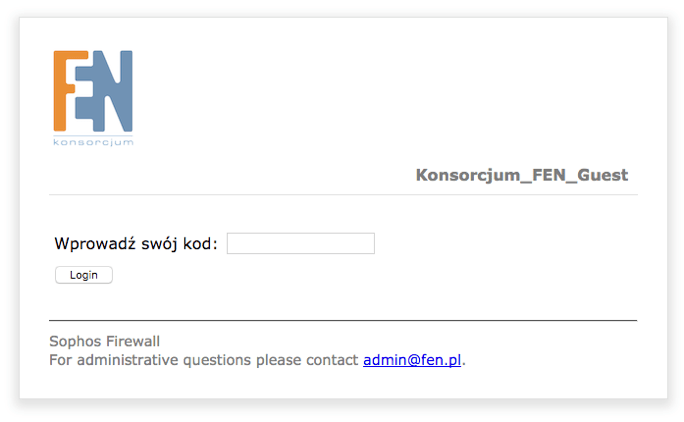

5. HotSpot – Vouchery. Funkcjonalność voucherów pozwala wygenerować zbiór kodów za pomocą których użytkownicy w danej sieci dla gości są uwierzytelniani. Kod użytkownik wprowadza na stronie do logowania którą podobnie jak w pozostałych przypadkach można spersonalizować.

Spersonalizowana strona do logowania HotSpot-voucher.

Vouchery czy jak kto woli kupony z kodem dostępu tworzone są na poziomie tzw. User Portalu, czyli portalu dedykowanego dla użytkowników, a nie dla administratorów. Dzięki temu oddzielamy rolę administracji samym firewallem od roli tworzenia kuponów, przy czym osobę która będzie miała uprawnienie do generowania voucherów możemy wskazać, korzystając z uwierzytelniania w zewnętrznej bazie(np. AD) lub tworząc mu konto lokalne.

Sam voucher oferuje różne rodzaje ograniczeń:

- ważność od pierwszego zalogowania, np. 2 dni od kiedy użytkownik zalogował się po raz pierwszy

- rzeczywisty czas dostępu, np. 1 h do wykorzystania

- ilość przesłanych danych, np. 100 MB do wykorzystania

Kod pojawiający się na voucherze jest dynamicznie generowany przez XG Firewall, przewidziano również możliwość generowania kodów QR dla urządzeń mobilnych oraz drukowania wielokrotności voucherów na jednej kartce wybranego formatu. Stworzony voucher można wyeksportować do formatu PDF i wydrukować lub same kody wyeksportować do formatu CSV.

Przykład spersonalizowanego voucheru

Jakie są plusy wykorzystania voucherów? Można je wygenerować wcześniej, udostępnić w formacie elektronicznym lub wydrukować i położyć w salce konferencyjnej, na ladzie w recepcji albo w pokojowym hotelu. Mamy znacznie większą kontrolę nad czasem wykorzystania, ilością pobieranych danych, jeżeli tylko chcemy możemy wprowadzić identyfikację użytkownika przed udostępnieniem mu voucheru np. w trakcie przyjmowania nowego gościa notując przypisany mu nr voucheru.

Zarówno na stronie do logowania jak i samym voucherze możemy dodać logo organizacji albo wprowadzić szczegółową instrukcję jak do sieci się dołączyć. Tworzeniem voucherów można zarządzać z dowolnego miejsca, z którego pozwolimy na dostęp do User Portalu.

Niejednokrotnie przekonałem się o tym, że najprostsze rozwiązania bywają najlepsze, i tak było również w tym przypadku. Wybraliśmy vouchery z ograniczeniem czasowym, tj. ważności od pierwszego zalogowania użytkownika. Dalsza część artykułu poświęcona jest konfiguracji tego trybu uwierzytelniania.

W naszym wypadku mieliśmy już działającą sieć wifi pracującą na kontrolerze, ale gdybym miał tworzyć sieć od nowa wykorzystalibyśmy wbudowane możliwości XG Firewalla, który oprócz funkcjonalności HotSpotów posiada w pełni funkcjonalny kontroler sieci bezprzewodowej, z automatycznym wykrywaniem i aktualizacją punktów dostępowych, dynamicznym planowaniem kanałów, możliwością grupowania AP, wsparciem 802.11r czyli szybkim roamingiem czy szerokim wachlarzem mechanizmów bezpieczeństwa włączając w to WPA i WPA2 Enterprise.

Jak to bywa w wypadku rozwiązań z centralnym zarządzaniem, do kontrolera Sophos(XG Firewall) musielibyśmy jednak kupić punkty dostępowe Sophos, czyli wiązałoby się to koniecznością wymiany wszystkich APeków, a te które mamy jeszcze szkoda by było złomować.

Proces integracji z istniejącym kontrolerem i konfigurację Firewalla XG podzieliłem na kilka etapów:

- Stworzenie dedykowanego vlanu dla gości, rozpropagowanie go w sieci i dopięcie istniejącego SSID

- Stworzenie HotSpotu na XG Firewall powiązanego z VLANem dla gości

- Personalizacja HotSpotu

- Stworzenie reguł firewalla

- Przygotowanie voucherów

Dla chętnych polecam rejestrację na stronie:

https://secure2.sophos.com/en-us/products/unified-threat-management/free-trial/xg-demo.aspx

Jest to online demo na którym można samemu zapoznać się z interfejsem konfiguracyjnym Firewalla XG i zobaczyć jak to co będę opisywał w dalszej części wygląda w rzeczywistości.

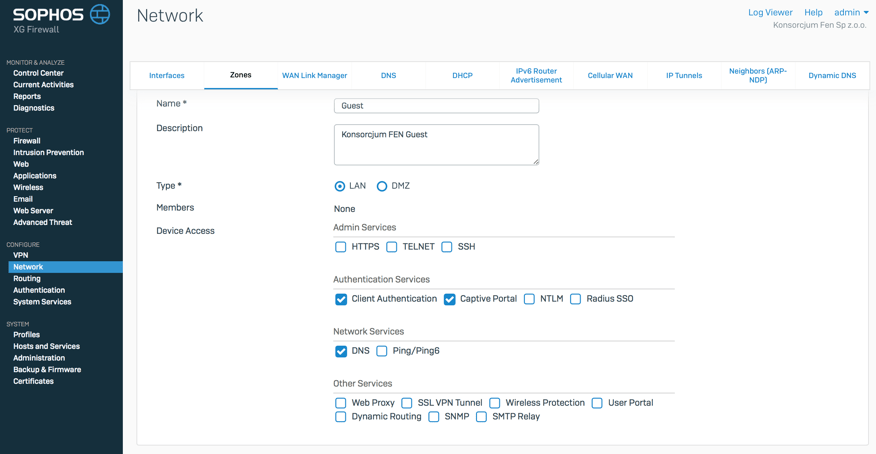

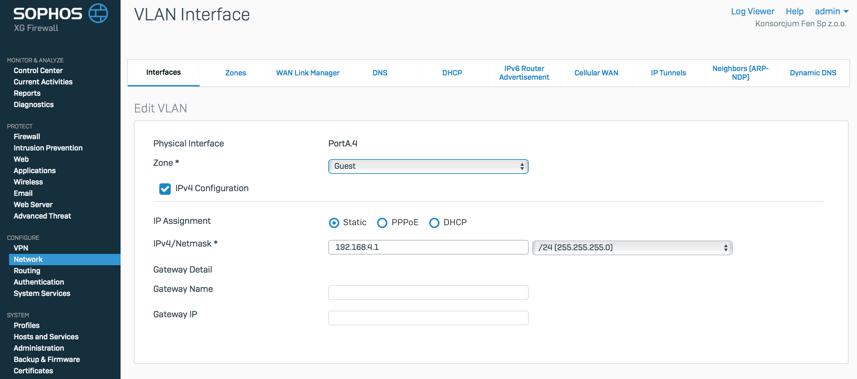

Nowy vlan jest w XG traktowany jako podinterfejs wirtualny istniejącego interfejsu fizycznego. W naszej sieci korzystamy z klasycznego rozwiązania router on a stick, czyli jeden z interfejsów fizycznych XG jest dołączony do portu typu Trunk na zarządzanym przełączniku i nim przenoszona jest większość wykorzystywanych przez nas VLANów 802.1q. Warto wspomnieć, że XG jest firewallem strefowym, dzięki czemu możemy prościej zarządzać ruchem przechodzącym pomiędzy różnymi interfejsami fizycznymi czy wirtualnymi nie tylko na podstawie adresu sieciowego ale również na podstawie nazwy strefy. W naszym wypadku dodałem na tym etapie dwie konfiguracje. Pierwsza to dedykowana strefa, dzięki temu jestem pewny, że reguły stworzone dla innych stref nie będą dotyczyły naszej sieci dla gości, tworząc strefę mamy też możliwość określenia jakie usługi świadczone będą w danej strefie przez XG Firewall.

Tworzenie strefy na XG Firewall

Dodanie strefy wymaga: nadania jej nazwy, określenia typu strefy (LAN lub DMZ), określenia usług jakie będą świadczone w danej strefie przez XG Firewall(u nas jak można zauważyć na powyższym rysunku były to tylko uwierzytelnianie klientów i Captive Portal oraz DNS, potrzebny żeby można było rozwiązać nazwę domenową strony na którą użytkownik próbuje wejść i go przekierować).

Drugim elementem było dodanie VLANu, w tym wypadku wybieramy nasz interfejs który pełni rolę Trunk’a do przełącznika, podajemy tag 802.1q, wskazujemy strefę do której nasz interfejs będzie przypisany (nowo stworzona strefa dla gości) oraz nadajemy mu adresację.

Dodanie podinterfejsu VLAN na XG Firewall

Co mamy do tej pory, stworzony VLAN, z adresacją dedykowaną do sieci dla gości oraz w dedykowanej strefie, gdybyśmy nie chcieli spinać tego z siecią bezprzewodową to już można by było korzystać z dedykowanej sieci dla gości np. na przełączniku w salce konferencyjnej, trzeba by się tylko upewnić że VLAN został rozpropagowany w sieci, a porty przełącznika w salce tagują ruch właśnie do niego. To ważna informacja ponieważ funkcjonalność HotSpot w XG Firewall którą będziemy dopiero konfigurować można wykorzystać na wiele sposobów, z punktami dostępowymi Sophos, z rozwiązaniem bezprzewodowym firmy trzeciej(nasz przypadek) ale również z siecią przewodową np. na gniazdach umieszczonych w pokojach hotelowych.

Nie będę opisywał konfiguracji VLANów na przełącznikach czy rozwiązaniu WiFi z którego korzystamy, bo w każdym wypadku będzie to wyglądało inaczej jeżeli chodzi o komendy czy interfejsy, ale zasada będzie taka sama. Co zatem trzeba zapamiętać, stworzony VLAN, musi zostać dopięty do Waszego rozwiązania, czy to kontrolera wifi(pewnie jako port trunkowy), czy wolno stojących punktów dostępowych(trunk lub access w zależności od tego czy APeki potrafią mapować ruch z SSID do VLANu) czy chociażby do przełącznika dostępowego (porty w trybie access), jak to mamy zrobione, możemy przystąpić do dalszej konfiguracji. U nas wyglądało to tak, z portu A na XG firewall wchodzimy do portu w trybie trunk na przełączniku i z tego przełącznika znowu portem w trybie trunk do kontrolera wifi, w którym SSID: Konsorcjum_FEN_Guest zostało zmapowane do rozpropagowanego vlanu o nr 4.

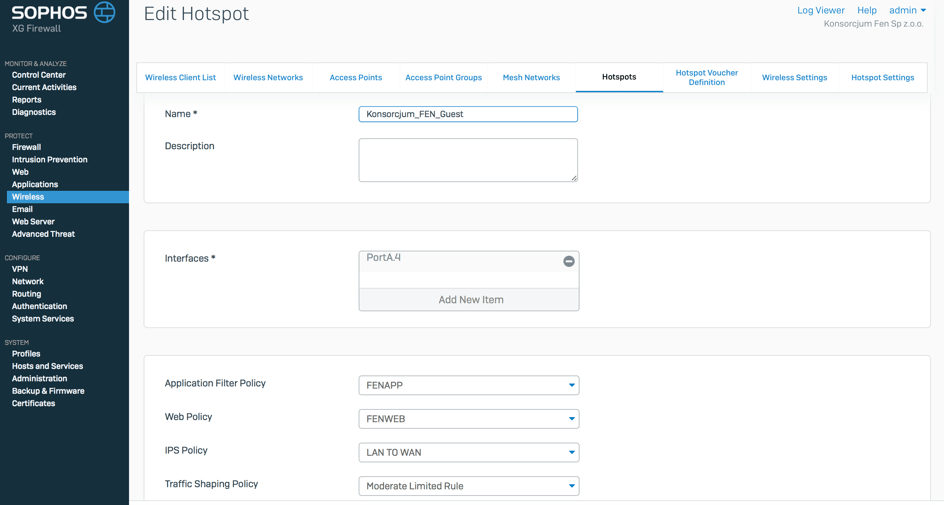

Kolejnym krokiem jest dodanie sieci HotSpot, zarządzanie całym modułem Wireless Protection w XG jest dostępne przez zakładkę Protect->Wireless. Jak wspomniałem wcześniej nasze urządzenie ma rozbudowane możliwości w zakresie obsługi sieci bezprzewodowych, ale z naszej perspektywy potrzebne będą tylko trzy zakładki z tej grupy.

Zaczynamy od zakładki HotSpot, tu po dodaniu nowej sieci definiuje się takie parametry jak: nazwa HotSpotu, interfejs sieciowy na którym HotSpot ma działać(u nas dla przypomnienia to vlan 4, dla gości), na tym poziomie możemy też przypisać filtry dozwolonych aplikacji, stron www, polisę IPS dla ruchu oraz QoS(żeby goście nie „zjedli” nam całego dostępnego pasma).

Konfiguracja HotSpot, interfejsy i polityki.

W naszym przypadku mamy już stworzone polityki zarówno do filtrowania aplikacji, www jak i polisy IPS, które przypisałem do naszego HotSpota. Oczywiście konstrukcja polityk i to czy będą bardziej czy mniej restrykcyjne zależy tak naprawdę od tego co chcemy osiągnąć i jakie polityki bezpieczeństwa ma nasza organizacja.

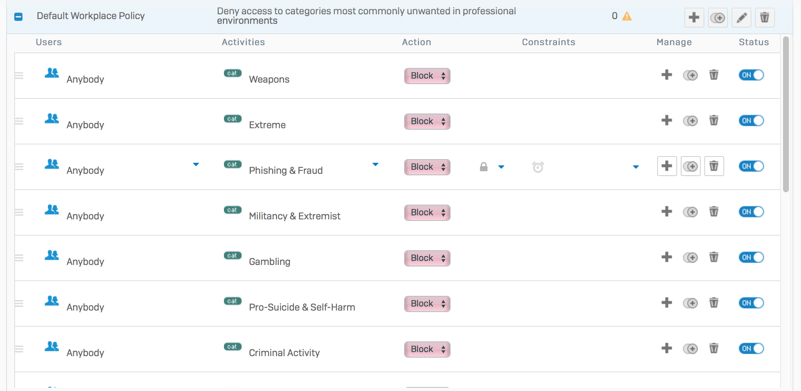

XG Firewall zarówno dla HotSpota jak i dla pozostałych sieci znacznie ułatwia tworzenie takich reguł ponieważ zarówno aplikacje jak i strony www są już skategoryzowane, a definiując swoją regułę możemy skorzystać z gotowych szablonów(czyli zestawów reguł) lub stworzyć szablon na podstawie wybranych kategorii.

Przykład gotowego szablonu i polityk ograniczających dostęp do wybranych stron www w miejscu pracy.

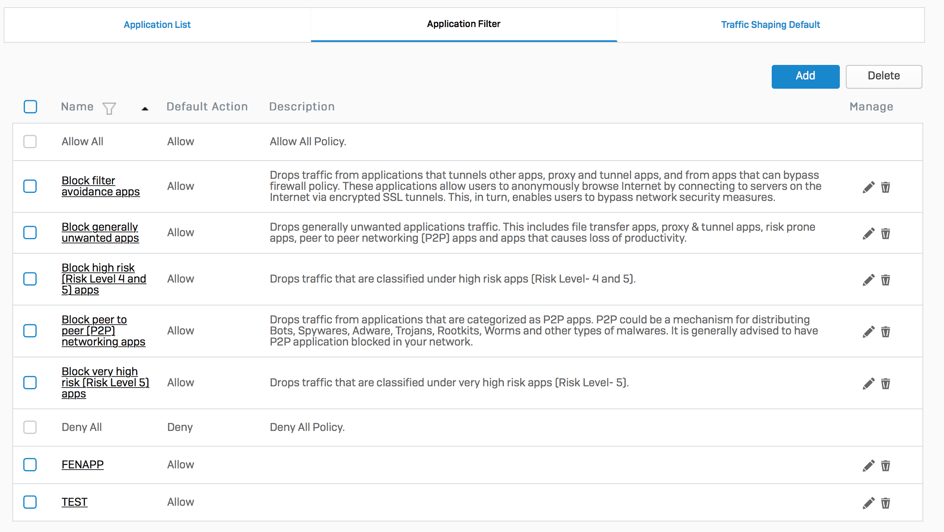

Podobnie wygląda kwestia definiowania polityk dla aplikacji, możemy wybrać gotowy szablon lub stworzyć go zupełnie od nowa.

Szablony do filtrowania aplikacji.

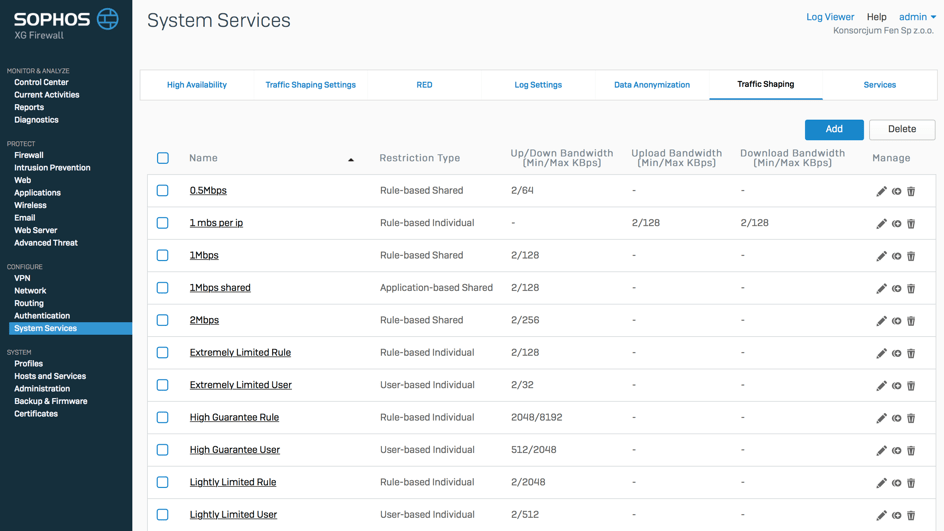

W przypadku sieci dla gości istotne jest ograniczenie pasma użytkownikom. W XG możemy ograniczać ruch per użytkownik lub grupa użytkowników zarówno w dół jak i w górę. Z pomocą w konfiguracji znowu przychodzą predefiniowane szablony.

Predefiniowane szablony Traffic Shaping – QoS.

U nas stanęło na Moderate Limited Rule, gotowym szablonie ograniczającym ruch per użytkownik do 512 kB/s, ale oczywiście można tworzyć również swoje reguły. Reguła ograniczająca pasmo może być definiowana dla oby kierunków ruchu, indywidualnie lub dla grup.

Tworzenie własnej reguły Traffic Shaping – QoS.

Ciekawym rozwiązaniem może być zastosowanie reguł tzw. Schedule wise , czyli zależnych od aktualnego czasu(dnia tygodnia i godziny), dzięki nim możemy stworzyć inne reguły dla godzin pracy firmy i np. weekendów. Reguły Traffic Shaping w XG możemy też powiązać z konkretnym ruchem www lub aplikacjami, tak aby ograniczyć pasmo dla konkretnych usług.

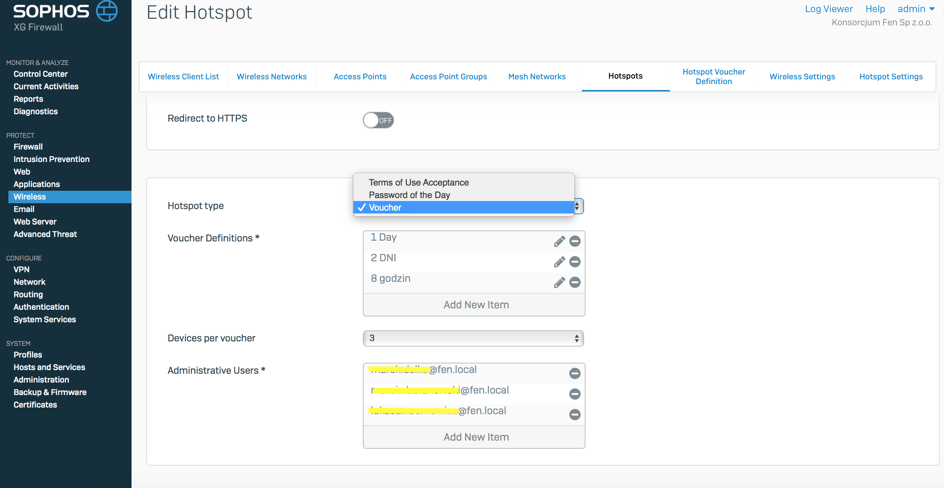

Gdy wybraliśmy interfejs na którym HotSpot ma działać i przypisaliśmy ograniczenia, przechodzimy do właściwych ustawień HotSpotu.

Ustawienia HotSpot.

Zaczynamy od wyboru czy przekierowujemy użytkowników na stronę szyfrowaną SSL, ustawienie Redirect to HTTPS. Ma to swoje zalety, ponieważ w takim wypadku dane wprowadzane na stronie przez użytkownika(czyli nasz kod z voucheru) będą szyfrowane i nikt ich nie podsłucha, z drugiej jednak strony decydując się na HTTPS musimy się upewnić, aby na urządzenie wgrać certyfikat podpisany przez zaufane CA, któremu będą z kolei ufały przeglądarki, inaczej korzystanie z HotSpotu przez naszych gości będzie wymagało zaakceptowania certyfikatu niezaufanego, co staje się coraz trudniejsze z każdą aktualizacją obecnie wykorzystywanych przeglądarek.

Następnie wybieramy tryb HotSpotu, o trybach już pisałem, dla przypomnienia odsyłam do wcześniejszej części artykułu, jedna uwaga, tryby opisywane jako Captive Portal w XG (punkty 1 i 2 w opisie metod uwierzytelniania konfigurowane są w innej zakładce i nie będą szczegółowo omawiane w tym artykule). My zdecydowaliśmy się na Vouchery. Gdy już wybierzemy tryb, określamy definicje Voucherów (Voucher Definitions) jakie mają być dostępne dla osoby która będzie je generowała. Definicje mogą uwzględniać, czas ważności od pierwszego zalogowania (Validity Period), czas wykorzystania(Time quota) lub ilość danych (Data volume).

Definicja Voucheru.

U nas osoby generujące vouchery dostały do dyspozycji kilka ustawień, 8 godzin, 1 dzień, 2 dni (pod kątem różnego rodzaju szkoleń które prowadzimy na miejscu). Oczywiście nic nie stoi na przeszkodzie aby czas ten skrócić lub wydłużyć, wszystko zależy od tego na ile chcemy pozwolić gościom w naszej sieci. Szablony predefiniowanych voucherów możemy też modyfikować lub dodawać w dedykowanej zakładce HotSpot Voucher Definition.

Poza definicją czasu ważności voucheru możemy określić na ilu urządzeniach dany voucher może zostać wykorzystany (Devices per voucher), przecież coraz częściej oprócz laptopa zabieramy ze sobą smartfon lub tablet, które też lubią mieć dostęp do sieci Internet, alternatywnie ten sam voucher może wykorzystać kilka osób podczas spotkania.

W kolejnym kroku definiujemy użytkowników którzy będę mogli generować vouchery (Administrative Users), jeżeli XG jest spięty z zewnętrzną bazą (w naszym wypadku AD), możemy po prostu wybrać użytkowników z listy, jeżeli jednak nie dysponujemy połączeniem do zewnętrznej bazy możemy użytkowników dodać do lokalnej bazy XG.

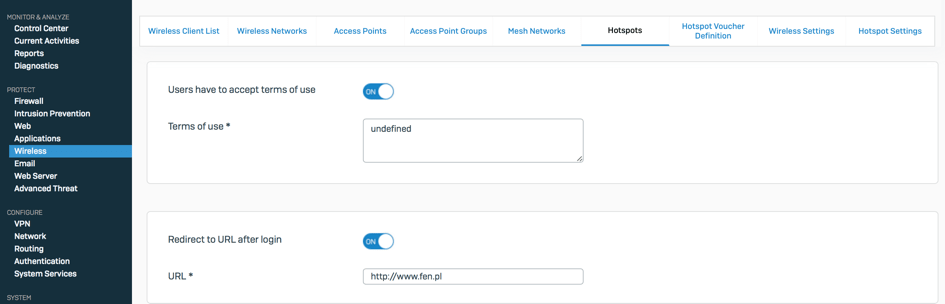

Regulamin i przekierowanie po logowaniu.

W trybie vouchera również możemy użytkownikom wyświetlić regulamin do zaakceptowania (Users have to accept terms of use), aby upewnić się, że zgadzają się na warunki korzystania z naszej sieci dla gości. Po zaznaczeniu opcji, po prostu wpisujemy tekst w polu Terms of Use.

Gdy użytkownik poprawnie się uwierzytelnił możemy przekierować go na wybraną przez siebie stronę (parametr Redirect to URL after login), u nas przekierowanie następuje na www.fen.pl

Strona, która wyświetla się użytkownikom w trakcie logowania do sieci HotSpot standardowo jest w języku angielskim, XG oferuje jednak możliwości jej personalizacji. Dostępne są 2 tryby Basic oraz Full. W trybie Basic dodajemy do strony swoje logo, system może je automatycznie skalować, a także tytuł i tekst, który ma się wyświetlać na stronie, dla większości przypadków tryb ten będzie wystarczający.

Personalizacja strony logowania.

W trybie Full mamy możliwość zmodyfikowania pliku HTML oraz pliku stylu CSS a także dodanie swoich własnych grafik. Żeby z niego skorzystać w pierwszej kolejności pobieramy szablony z zakładki HotSpot Settings.

Pobranie szablonów voucheru oraz strony logowania.

Dostępne są dwa rodzaje szablonów, Login Page Template(strona logowania) oraz voucher template. Szablon strony logowania zawiera plik HTML oraz formularz stylów CSS, można je edytować i wgrać z powrotem do danego HotSpota korzystając z wcześniej wspomnianego trybu personalizacji pełnej. Szablon Voucheru występuje w formacie PDF, można go albo otworzyć edytorem PDF, albo stworzyć swój szablon od podstaw i wyeksportować go do PDF w wersji nie wyższej niż 1.5. Więcej o personalizacji voucheru można znaleźć tutaj: https://community.sophos.com/kb/pl-pl/122794

Ważne jest to aby voucher zawierał odpowiednie znaczniki które zostaną automatycznie podmienione przez XG firewall w momencie generowania voucheru np.:

<?code?> – zostanie automatycznie podmieniony na wygenerowany dynamicznie kod voucheru

<?validity?> – zostanie automatycznie podmieniony na czas ważności kodu

Każdy szablon musi zawierać również zestaw wszystkich znaków które zostały użyte w znacznikach na voucherze w następującym formacie:

<?abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!”#$%&'()*+-./:;=@[\]^_`{|}~?>

Ciąg znaków zostanie automatycznie usunięty w trakcie generowania voucheru dlatego nie należy się obawiać, że pozostanie na voucherze po jego wygenerowaniu.

Przykład spersonalizowanego voucheru przed wgraniem do XG Firewall.

Mamy stworzonego HotSpota, do zakończenia konfiguracji pozostało nam zdecydować do jakich segmentów sieci chcemy wpuszczać użytkowników z sieci gościnnej. W momencie tworzenia HotSpota XG tworzy automatycznie obiekt który skupia użytkowników zalogowanych do naszej sieci dla gości (w dalszej części ten obiekt występuje na zrzutach jako ##Konsorcjum_FEN_Guest) oraz jedną regułę sieciową w której dopuszcza ruch z sieci HotSpot do sieci WAN oraz przypisuje wybrane w HotSpocie polityki filtrowania www, aplikacji i QoS.

Jeżeli nie chcemy dopuścić ruchu z sieci dla gości do innych segmentów naszej sieci lokalnej, to ustawienie będzie wystarczające, jeżeli jednak chcemy dopuścić ruch np. do jakiegoś wewnętrznego serwera, należy utworzyć dodatkową regułę na Firewallu. W naszym przypadku konieczne było dodanie wyjątku dla urządzeń do bezprzewodowej transmisji wideo, czyli wyświetlania przez wifi obrazu z monitora czy smartfona bezpośrednio na projektorze. Wykorzystywane przez nas urządzenia do transmisji wePresent standardowo znajdują się w innym vlanie, ponieważ są wykorzystywane głównie przez pracowników.

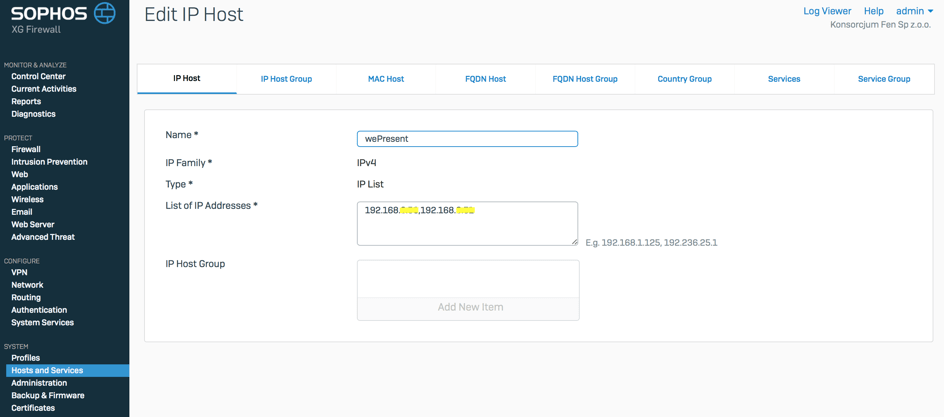

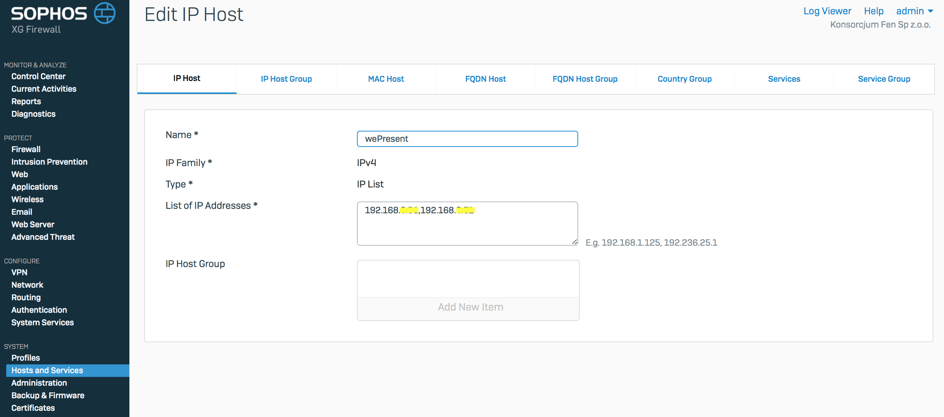

Żeby osiągnąć zamierzony efekt w pierwszej kolejności należało pogrupować wePresenty po adresach IP w jeden zbiór. W tym celu tworzymy grupę IP Host w zakładce Hosts and Services(rys. 20).

Grupowanie urządzeń.

Następnie należało utworzyć regułę która dopuści ruch (Action Accept) z sieci Konsorcjum_FEN_Guest(obiekt ##Konsorcjum_FEN_Guest) czyli po zalogowaniu użytkownika do wskazanego zbioru(obiekt wePresent). Ponieważ reguły filtrowania stron, aplikacji i QoS zostały już zaaplikowane na domyślnej regule dostępu z LAN ->WAN w tym wypadku wystarczają nam pola standardowe (rys. 21), jak strefa i sieć źródłowa, strefa i sieć docelowa. Jeżeli chcielibyśmy politykę uczynić dokładniejszą można by było również w tym wypadku zastosować ograniczenia pod kątem określonych usług czy czasu obowiązywania reguły.

Reguła firewalla dopuszczająca ruch do urządzeń bezprzewodowej transmisji wideo.

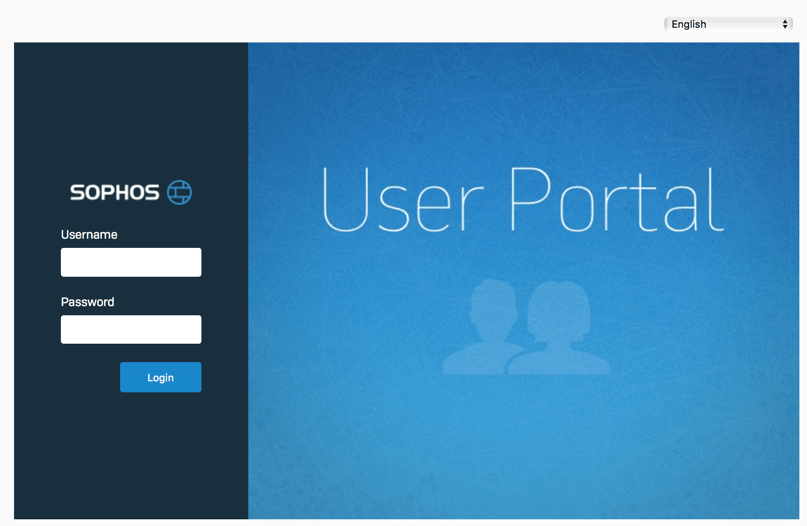

Jak wspomniałem w XG vouchery generowane są na tzw. User Portalu, jest to miejsce w którym użytkownicy korzystający z XG standardowo mogą pobrać klienta czy konfigurację do klienta VPN (XG ma wbudowane funkcjonalności serwera VPN SSL i IPSec), sprawdzić swoją skrzynkę kwarantanny(wbudowane funkcjonalności Email Protection) oraz między innymi wygenerować Voucher dla użytkowników gości. Z User Portalu nie ma dostępu do ustawień administracyjnych firewalla. User portal dostępny jest w XG standardowo również na innym porcie(443) niż portal administracyjny (4444).

Logowanie do User Portalu.

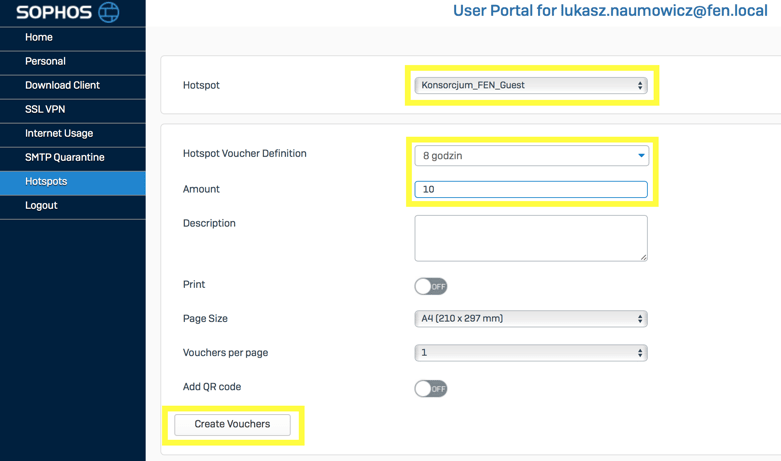

Po zalogowaniu i wybraniu zakładki HotSpots (rys. 22) osoba odpowiedzialna za generowanie voucheru określa, dla jakiego HotSpota generuje Voucher(parametr Hotspot), jaki ma to być typ Voucheru (HotSpot Voucher Definition) z wcześniej predefiniowanej listy, ile voucherów chce wygenerować (Amount) i opcjonalnie czy vouchery mają być automatycznie wyeksportowane do PDF(Print), jaki format ma mieć strona (Page Size), ile voucherów ma się zmieścić na zadanym formacie(Vouchers per page), ponieważ system je automatycznie skaluje oraz czy do voucheru ma zostać dodany kod QR. Po kliknięciu Create Vouchers kupony zostają wygenerowane i pobrane w formacie PDF na lokalny komputer administratora.

Alternatywnie utworzone vouchery można przejrzeć i wyeksportować w późniejszym terminie do PDF lub CSV.

Generowanie voucherów na User Portalu.

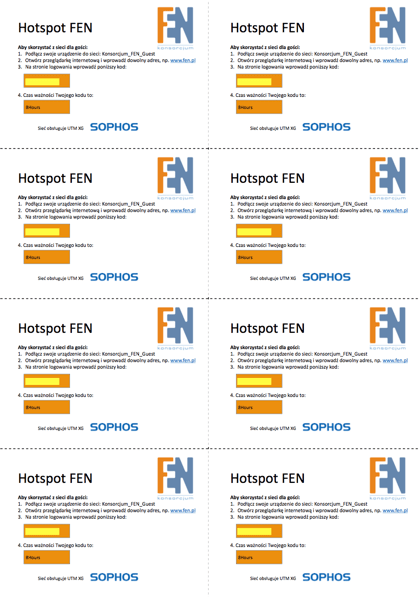

W wyniku otrzymujemy pobrany przez przeglądarkę plik PDF, gotowy do wycięcia. Wystarczy wysłać go na drukarkę i pociąć, dla ułatwienia dołączone są linie po których należy wyciąć vouchery. Oczywiście nic nie stoi na przeszkodzie żeby mieć jeden voucher na stronę i nic nie wycinać, ale wtedy warto byłoby zmniejszyć format strony.

Przykładowy zestaw wygenerowanych voucherów.

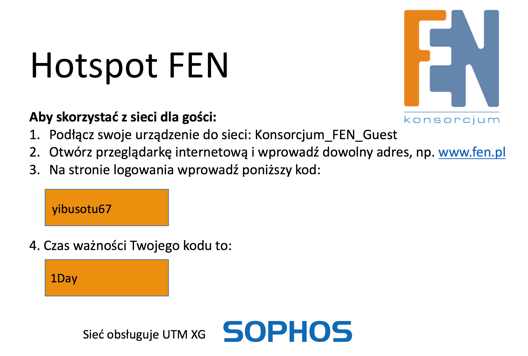

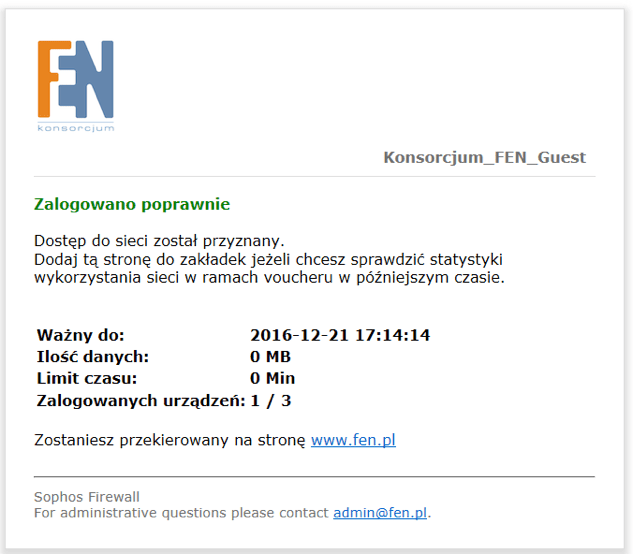

Mając ważny voucher wystarczy dołączyć się do sieci wifi która u nas nazywa się Konsorcjum_FEN_Guest, po otwarciu przeglądarki użytkownik zostaje przekierowany na stronę pokazaną na rys. 7, na niej wprowadzamy kod ze swojego voucheru i zatwierdzamy przyciskiem login. Jeżeli wprowadzony kod jest poprawny użytkownikowi wyświetlony jest ekran potwierdzający poprawne zalogowanie wraz ze statusem wykorzystanego voucheru.

Poprawne zalogowanie i stan wykorzystania voucheru.

Użytkownik może tą stronę dodać do zakładek w przeglądarce aby sprawdzić stan wykorzystania voucheru w późniejszym terminie. Po chwili gość zostaje przekierowany na stronę www.fen.pl i może normalnie korzystać z sieci. Gdy upłynie czas ważności voucheru, lub osoba odpowiedzialna za tworzenie voucheru usunie dany voucher z bazy, gość traci dostęp do sieci i strona logowania jest mu wyświetlana ponownie.

Łatwość edycji szablonów i fakt, że odwiedza nas wielu dostawców i partnerów z różnych rejonów świata, sprawiły, że mamy zarówno vouchery w wersji PL jaki EN. Na miejscu w salce konferencyjnej gdzie do tej pory stały: drukarka fiskalna połączona kablem szeregowym ze sterownikiem wifi, na którym trzeba było wybrać odpowiednią kombinację klawiszy aby wygenerować ticket i przesłać do dedykowanej bramy umieszczonej w serwerowni, stanęło pudełko z wydrukowanymi voucherami.

Zaczynając konfigurację nie wiedziałem na 100 % czy nowe rozwiązanie będzie lepsze od poprzedniego, patrząc na to z perspektywy czasu, myślę, że to bardzo dobra zmiana. Pozbyliśmy się trzech urządzeń, uprościliśmy schemat sieci, bo wykorzystujemy jedną bramę i jeden interfejs zarządzania. Ruch z sieci dla gości został odseparowany wirtualnie dzięki VLANom, ale jednocześnie mamy możliwość dołączenia się do wybranych zasobów z innych VLANów co nie było możliwe do tej pory. Zyskaliśmy filtrowanie stron www i aplikacji z których nie korzystaliśmy w sieci gościnnej. Zarządzanie voucherami w końcu jest dostępne z dowolnego miejsca, więc nawet gdyby się skończyły łatwo możemy z drugiej lokalizacji je wygenerować i wysłać na drukarkę w siedzibie głównej, a nie tłumaczyć np. przez telefon co wcisnąć na sterowniku żeby gość mógł dołączyć się do naszej sieci.

Sophos XG Firewall, okazuje się świetnym rozwiązaniem które poza wszystkimi funkcjonalnościami bezpieczeństwa może zostać z powodzeniem wykorzystany jako brama dostępowa w sieciach gościnnych, przewodowych jak i bezprzewodowych, integrując się bezproblemowo z rozwiązaniami firm trzecich w różnych środowiskach.

[simple-author-box]