Obecnie trudno wyobrazić sobie prowadzenie biznesu bez dostępu do sieci. Internet oferuje nowoczesne narzędzia pracy i w konsekwencji oszczędność czasu, lecz nie należy zapominać o drugiej stronie medalu. Poza niewątpliwymi korzyściami niesie również zagrożenia i wyzwania, którym należy sprostać.

Ochrona będzie tym skuteczniejsza im więcej dowiemy się na ich temat, lecz zdobywanie tej wiedzy to proces, a raczej ciągły wyścig i to bez wyznaczonej linii mety. Od czegoś trzeba zacząć. Spróbujmy zatem zdefiniować najczęściej spotykane zagrożenia z jakimi borykać mogą się małe i średnie przedsiębiorstwa.

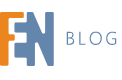

Według danych dostarczonych przez SophosLabs rozkład wykrywanych w 2017 roku zagrożeń przedstawiał się następująco:

Ransomware 26%

Advanced Malware 20%

Email Malware 20%

Web Malware 12%

Generic Malware 12%

Cryptocurrency Malware 8%

Pozostałe 2%

Cukierek albo psikus. Na podobnej zasadzie działa Ransomware. To złośliwe oprogramowanie, którego celem jest zaszyfrowanie danych i utrzymanie tego stanu do czasu opłacenia okupu.

Ofiara ataku traci dostęp do plików stając się niejako zakładnikiem hakerów oczekujących na swoją dolę w kryptowalucie za którą w zamian oferują dostarczenie kluczy niezbędnych do odszyfrowania plików. Dodatkowo stawiane jest ultimatum czasowe, którego przekroczenie powoduje wzrost żądanej kwoty tudzież groźbę zniszczenia kluczy użytych do zaszyfrowania danych.

Pomijając kwestie etyczne, co do zasady okupu nie należy płacić, gdyż tym samym zasilamy kiesę cyber-rozbójników bez gwarancji na odzyskanie danych.

Ze zjawiskiem ransomware spotykać będziemy się coraz częściej, gdyż jest to legalnie wątpliwy acz dochodowy biznes. Statystyki pokazują, że w zeszłym roku aż 54% przedsiębiorstw w mniejszym lub większym stopniu zetknęło się z problemem utraty dostępu do danych na skutek działania ransomware.

Wektory przeprowadzania tego typu ataków są bardzo różne i nie ma jednego powtarzającego się schematu. Każdy zapewne słyszał o WannaCry czy NotPetya czyli o dwóch najgłośniejszych atakach ransomware jakie miały miejsce w 2017 roku.

Pierwszy z nich, WannaCry, był robakiem bazującym na explocie EternalBlue wykorzystywanym przez Amerykańską Agencję Bezpieczeństwa Narodowego (NSA – National Security Agency). Narzędzia stworzone przez agencję wykorzystywały luki w protokole SMB dla Windows. Orogramowanie znane było również pod nazwą WannaCrypt0r, WannaCryptor, WCry i Wana Decrypt0r.

Atak przeprowadzony został w piątek 12go maja 2017 roku. Odbił się szerokim echem w mediach i dotknął ponad 230 tys. urządzeń w ponad 150 krajach.

Ofiarami padły niezaktualizowane stacje z systemami Windows oraz maszyny wykorzystujące niewspierane już przez producenta z Redmond systemy z rodziny XP. Skala ataku obnażyła jak wiele organizacji zapomina o konieczności aktualizowania oprogramowania systemowego i/lub korzysta z przestarzałych jego wersji.

Przebieg

Po dostaniu się do systemu, WannaCry rozpoczynał szyfrowanie danych za pomocą algorytmu AES-128, uniemożliwiającego dostęp do informacji. Pliki otrzymywały nowe rozszerzenia, takie jak .wcry, .wncryt czy .wncry.

Twórcy ransomware w tym przypadku żądali od użytkowników od 300 do 600 dolarów okupu transferowanego w walucie bitcoin. Szantażowana osoba miała na to 7 dni, później dane miały zostać bezpowrotnie usunięte. Dodatkowo WannaCry usuwał kopie wolumenów, które mogły posłużyć do przywrócenia utraconych danych.

WannaCry po infekcji urządzenia zaczynał szukać kolejnych podatnych systemów. Rozprzestrzeniał się samoistnie za pomocą usługi Dropbox czy innych usług do udostępniania plików.

Ochrona

Skala ataku zmotywowała poszukiwania remedium na zaszyfrowane pliki WannaCry. Odszyfrowanie danych WannaCry, wykorzystując obecne komputery mogłoby zająć nawet setki lat, co z oczywistych względów nie było opcją.

Wkrótce znaleziono lukę w oprogramowaniu WannaCry, która pozwoliła uratować informacje. Jeżeli użytkownik spełnił dwa warunki, nie wyłączył komputera od czasu infekcji i miał jeden ze starszych systemów Windows (XP, Vista, 7 lub Server 2003, 2008 i 2008 R2), można było odzyskać z pamięci RAM dwie liczby pierwsze, które umożliwiały odczyt klucza i odszyfrowanie plików za pomocą programu WanaKiwi. Więcej o metodzie tutaj: https://avlab.pl/pl/odszyfrowanie-plikow-po-ataku-ransomware-wannacry-jest-mozliwe-zobacz-jak-zrobic

Oprócz leczenia, ważne jest przede wszystkim zapobieganie. Łaty dla systemów Windows Vista lub nowszych, które blokowały wykorzystanie luki, dostępne były na co najmniej miesiąc przed atakiem. Chodzi o aktualizację oznaczoną jako MS17-010, dostępną z poziomu Microsoft Update.

Tuż po ataku doszło do precedensu. Microsoft po raz pierwszy w swojej historii opublikował łatę dla nie wspieranych już systemów z rodziny XP.

Drugi atak, NotPetya rozpoczął się od firm ukraińskich i dotknął również polskie przedsiębiorstwa, prawdopodobnie zarażone przez swoje wschodnie oddziały. Według najnowszych szacunków, ransomware przejął nawet 10% wszystkich komputerów na Ukrainie. 18 lutego 2018, dzień po dniu, 5 krajów wydało oświadczenie, wskazujące Rosję jako twórcę ataku (USA, Kanada, Australia, Nowa Zelandia, Wielka Brytania).

Ofiarami NotPetya w Polsce stały się między innymi: Raben, InterCars, TNT, Saint-Gobain, czy Kronospan.

Przebieg

NotPetya do masowej infekcji wykorzystywał serwery dystrybuujące aktualizacje dla aplikacji MEDoc, które przez trzy miesiące okresowo propagowały zaktualizowane o backdoor biblioteki dll. Aktualizacja oprogramowania skutkowała infekowaniem kolejnych stacji które tym samym stawały się częścią botnetu, armią komputerów zombie czekającą na zdalnie wydany rozkaz do ataku, który podobnie jak WannaCry wykorzystywał m.in podatność protokołu SMB znaną już wcześniej jako EthernalBlue.

O ile w przypadku WannaCry można było jeszcze liczyć na odszyfrowanie plików po zapłaceniu okupu, przy NotPetya okazało się to znacznie trudniejsze. Wkrótce po nagłośnieniu ataku grupa szantażystów została odcięta od możliwości przesyłania klucza deszyfrującego. Tym samym zyski z ataku zostały mocno ograniczone. Powstały teorie, które twierdzą, że cały atak miał na celu zniszczenie danych a nie pieniądze z szantażu.

Historia ataku jest długa i zagmatwana, a przeczytać więcej o jej przebiegu można tutaj: https://niebezpiecznik.pl/post/kolejny-grozny-globalny-atak-tym-razem-ransomware-petya-ofiary-sa-takze-w-polsce/

Ochrona

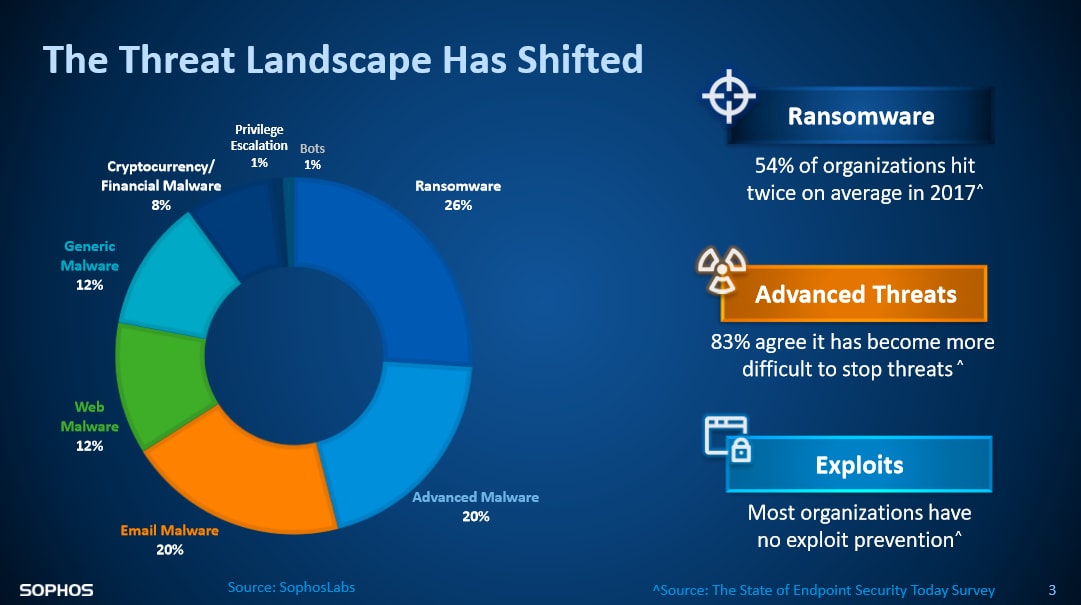

Szybkim remedium na atak NotPetya okazało się szybkie wyłączenie komputera w momecie zobaczenia poniższego ekranu. Sygnalizował on proces szyfrowania plików. Systemu nie należało włączać ponownie i starać się odzyskać dane podłączając dysk w bezpieczny sposób do innej jednostki.

Pojawiły się jeszcze inne metody walczenia z NotPetya, między innymi tworzenie odpowiednio spreparowanego pliku perfc w katalogu C:/Windows czy uporanie się z portem SMBv1. Więcej o tych metodach tutaj: http://antyweb.pl/szczepionka-na-petya-ransomware-poradnik/

W trackie Halloween nie mając już cukierków możemy nie otwierać drzwi lub udawać, że nie ma nas w domu. Ransomware nie zapuka do drzwi, będzie próbował wejść nieproszony przez cały rok, a propozycję nie do odrzucenia składać będzie już po fakcie.

Po każdym ataku pojawiają się metody walki z danym, konkretnym reprezentantem ransomware. To co możemy polecić z naszej strony to:

- Ochrona za pomocą dedykowanego rozwiązania antyransomware, które wykryje atak jeszcze zanim wpłynie na nasze dane. Tego typu oprogramowaniem jest Sophos Intercept X, którego mechanizmy zaszyte są również w domowej wersji oprogramowania Sophos Home Premium – https://home.sophos.com/

Robienie kopii zapasowej naszych danych. Dzięki odpowiedniemu, automatycznemu skopiowaniu danych na zewnętrzny nośnik będą one bezpieczne i gotowe do przywrócenia w każdym momencie. Doskonałym mechanizmem backupu jest system Migawek oferowany w urządzeniach NAS QNAP. Więcej o nim można przeczytać tutaj: http://makeittogether.pl/ransomware-czy-powinnismy-sie-go-bac-jak-dziala-oprogramowanie-typu-ransomware-i-w-jaki-sposob-sie-przed-nim-chronic/

Advanced Malware, określany również mianem Advanced Persistent Threat, to rodzaj zaplanowanego i wycelowanego ataku którego celem padają już nie tylko organizacje rządowe, ale również przedsiębiorstwa z sektora małych i średnich firm.

To atak rozciągnięty w czasie, przypuszczany i nadzorowany z zewnątrz, wykorzystujący narzędzia takie jak malware, podatności systemów czy socjotechnika i którego celem jest instalacja kodu na jednej lub większej ilości maszyn, przy czym kluczowe jest by atak taki pozostał jak najdłużej niewykrytym.

Zainstalowana w ten sposób pluskwa służyć może do monitorowania i pozyskiwania wrażliwych danych, szczególnie że te ostatnio określane są mianem „nowego złota”. Sam proces przygotowania i przeprowadzenia tego typu ataku jest dość złożony i składać może się z kilku faz.

- Planowanie, czyli określenie celu, rozpoznanie infrastruktury, wypracowanie strategii niezbędnej do zainstalowania kodu.

- Instalacja kodu, Tu zastosowanie znajdują takie narzędzia jak socjotechnika, wirusy typu zero-day, email spear-phishing czy ataki online typu drive-by, po czym rozpoczyna się rekonesans i zbieranie danych na temat struktury sieci jak i samej organizacji.

- Zarządzanie i kontrola. Zainstalowany malware nawiązuje kanał komunikacji się z atakującym by z jednej strony przekazywać zebrany łup, z drugiej odbierać dalsze rozkazy i instrukcje w tym dane o kolejnych podatnych na infiltrację użytkownikach, stacjach czy sieciach.

- Ekspansja w trakcie której infekcja dzięki zebranym informacjom rozprzestrzenia się wewnątrz organizacji. Kod instalowany jest na kolejnych stacjach czy systemach. Proces ten zazwyczaj działa automatycznie i postępuje niesłychanie szybko. Sieć w sposób najczęściej niezauważony opanowana zostaje przez atakującego.

- Identyfikacja celu lub wielu celów. Na tym etapie atakujący posiada już pełny obraz i może określić które z maszyn czy systemów mogą posłużyć mu jako źródło interesujących go danych. Na tym etapie kończy się rekonesans.

- Przeprowadzenie ataku polegające na wykradzeniu danych, które w sposób niekontrolowany wydostają się z organizacji do przestrzeni kontrolowanej przez atakującego. Dane przesyłane są w postaci szyfrowanej, często skompresowanej by cała operacja pozostała niewykryta.

- Dyskretne wycofanie podczas którego następuje zacieranie śladów na stacjach, systemach czy w sieciach atakowanej organizacji. Na końcu malware może dokonać aktu autodestrukcji nie pozostawiając po sobie żadnego śladu.

Wszystko to przypomina gotowy scenariusz filmu akcji. Sęk w tym, że tego typu ataki to nie fikcja i są spotykane w rzeczywistym świecie coraz częściej.

Ataki typu Advanced Malware nie odbijają się już takim echem medialnym jak ransomware, głównie dlatego, że na ich celowniku nie ma użytkowników końcowych, a jedynie cele przemysłowe. Nie zależy im na zdobyciu okupu od jak największej liczy osób, a przede wszystkim na wykradaniu informacji.

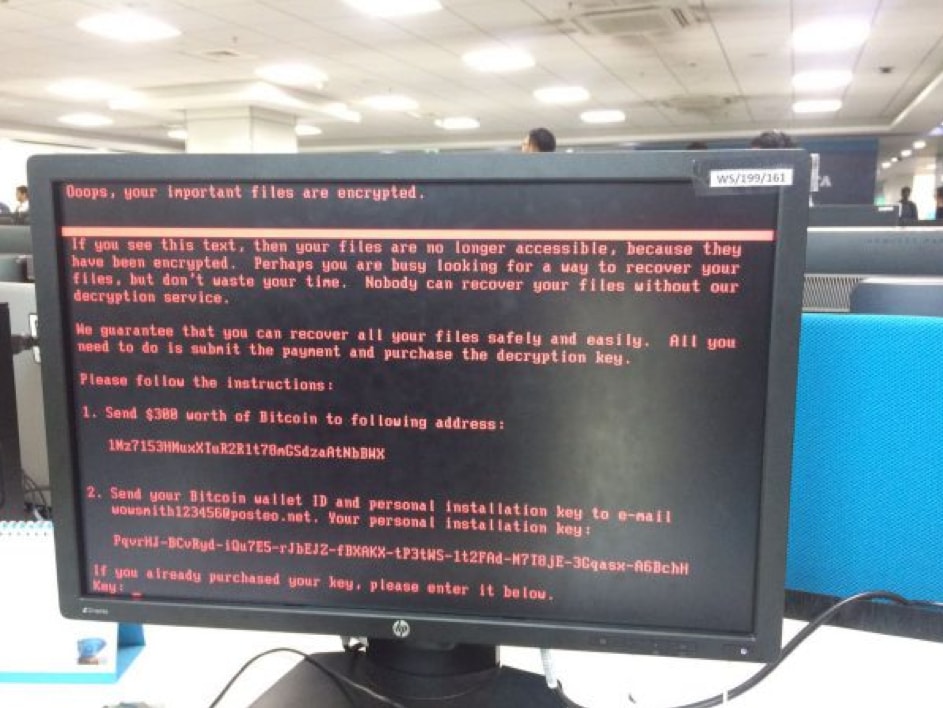

Doskonałymi przykładami oprogramowania wykorzystywanego do szpiegowania mogą być Duqu, Flame czy Stuxnet – robak, którego celem było oprogramowanie SCADA wykorzystywane do obsługi sterowników wirówek do wzbogacania uranu by m.in. ustalić ile z nich działa na terenie Iranu.

Robak W32.Flamer, znany szerzej jako „Flame” wykryty został w 2012 roku i według wszystkich dostępnych poszlak wygląda na to, że operował niewykryty przez ponad 5 lat. Są również przesłanki wskazujące na to, że Flame był softwareowym przodkiem kolejnych robaków: Stuxneta i później Duqu.

Flame przez wielu wskazywany jest jako najbardziej złożony wirus wykryty do tej pory. Sam kod wykonywalny ważył około 20 megabajtów i składał się z wielu niezależnych modułów.

Program potrafił uruchamiać mikrofon i podsłuchiwać rozmowy w okolicy urządzenia, robić zrzuty ekranu w momencie, gdy użytkownik korzystał z programu pocztowego oraz skanować i wyciągać dane z pobliskich telefonów komórkowych z pomocą technologii Bluetooth.

O wszystkich operacjach wykonywanych przez robaka Flame można przeczytać tutaj: https://tech.wp.pl/czy-flame-to-najgrozniejszy-wirus-wszech-czasow-6034791978783873a

Dodatkowym utrudnieniem w wykryciu zagrożenia był mechanizm usuwający złośliwe oprogramowanie w momencie zakończenia operacji szpiegowskiej, praktycznie bez śladu.

Szacuje się, że problem dotknął około 5 tys. komputerów należących do instytucji rządowych i badawczych, głównie w Arabii Saudyjskiej, Egipcie, Iranie, Izraelu, Libanie, Sudanie i Syrii. Cel ataku oraz brak jakichkolwiek mechanizmów wykradania danych bankowych wskazuje jego źródło na któryś z rządów, prawdopodobnie Izrael. Pewności jednak nigdy nie będzie.

Choć wykryte wcześniej, Stuxnet i Duqu mogą być następcami Flame, wykorzystującymi część z jego wielomodułowego arsenału.

Stuxnet wykryty został 15 lipca 2010 roku i od razu został uznany za wyjątkowy, przede wszystkim przez bardzo wysoką specjalizację i obranie na cel dokładnie określone instalacje komputerowe.

Wykorzystany został w ataku na irańską elektrownię i infekował konkretne sterowniki PLC produkcji Siemensa, mające zastosowanie w wirówkach do uszlachetniania uranu. Wielu ekspertów oskarża go o wyjątkową toporność kodu, co nie zmienia faktu, że korzystał z 5 luk w zabezpieczeniach systemów Windows, z czego 4 były lukami 0day (nieznanymi wcześniej).

Źródło: Google Maps: https://goo.gl/maps/gU6BEoG7Pdk

Działanie wirusa polegało na uszkodzeniu i wyłączeniu wirówek, które były krytyczne zarówno do funkcjonowania infrastruktury energetycznej kraju, jak i dla programu jądrowego.

Istnieje wiele teorii dotyczących źródła ataku. Najczęściej powtarzaną jest współpraca USA i Izraela w ramach większej operacji, mającej na celu unieszkodliwienie infrastruktury cywilnej i militarnej w razie konfliktu zbrojnego z Iranem. Dlaczego Stuxnet zaatakował wcześniej i wymknął się spod kontroli? Tego pewnie nigdy się nie dowiemy.

Trochę ponad rok później, media obiegła informacja o następcy Stuxneta, Duqu. Nazwa pochodzi od rozszerzenia plików, które generował: .DQ. Wiele wskazuje, że pochodził on z tych samych źródeł co Stuxnet, przede wszystkim ze względu na podobieństwa w kodzie.

W odróżnieniu od swojego poprzednika, był znacznie bardziej wyrafinowany. Infekował czołowe europejskie zakłady zajmujące się energią atomową i zamiast niszczyć sprzęt, starał się zdobyć jak najwięcej informacji.

Wykorzystywał on nieznany wcześniej błąd w jądrze systemu i przez odpowiednio skonstruowany plik Word modyfikował kernel Windows.

Istnieje teoria, że Duqu miał zebrać jak najwięcej informacji, które ułatwiały przeprowadzenie kolejnych, coraz bardziej precyzyjnych ataków. Po 36 dniach od infekcji, robak sam się odinstalowywał i znikał z urządzenia.

Ochrona

Te historie mocno przypominają fabułę filmów szpiegowskich i pomimo widocznego schematu rozgrywek pomiędzy rządami i mocarstwami, nie możemy mieć pewności że nie dotknie to kiedyś naszych firm czy nas samych.

Najlepszą metodą na ochronę przed tego typu atakami jest korzystanie z kompleksowych zabezpieczeń oferowanych przez liderów security sieciowego. Odpowiednio zaprojektowane systemy, wykorzysujące takie technologie jak deep learning (więcej tutaj: https://makeittogether.pl/pies-czy-bajgiel-malware-czy-nieszkodliwy-plik-interceptx-z-doladowaniem-czyli-deep-machine-learning-od-sophos/) pozwalają ochronić się nawet przed wcześniej nieznanymi błędami typu 0day.

Kolejną wskazywaną przez SophosLabs kategorią zagrożeń są ataki przeprowadzane za pośrednictwem poczty elektronicznej.

Phishing – masowa kampania dystrybuująca wiadomości zawierające niebezpieczne linki których uruchomienie może w konsekwencji prowadzić do kradzieży tożsamości, numerów kart kredytowych, numerów rachunków bankowych itp.

Alternatywnie wiadomości takie mogą zawierać „uzbrojone” załączniki w postaci dokumentów pakietu Office, których pełne otwarcie prowadzi do infekcji systemu. Wiadomości takie do złudzenia przypominają oficjalną korespondencję z banku, firmy kurierskiej czy operatora usług telefonicznych.

Atakujący podszywając się pod takie instytucje, wykorzystują uśpiona czujność swoich ofiar, które nieświadome zagrożeń dają złapać się w sieć ku swojej zgubie.

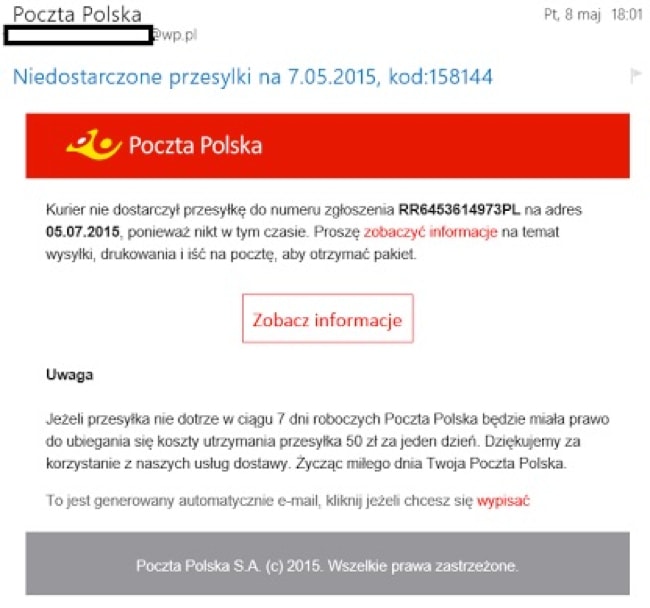

W 2015 roku, na losowe konta pocztowe dostarczona została wiadomość mająca symulować powiadomienie z systemu Poczty Polskiej. Jak widać dosyć nieudolnie i nie do końca po polsku.

Dołączony do wiadomości załącznik zainfekowany został oprogramowaniem ransomware, które uruchamiało się i rozpoczynało systematyczne szyfrowanie danych na naszym dysku.

Zainfekowane zostały setki osób, które oczekując przesyłki automatycznie i bezrefleksyjnie sprawdzały plik. Jedynym ratunkiem było szybkie wyłączenie komputera i przywrócenie kopii zapasowej dysku.

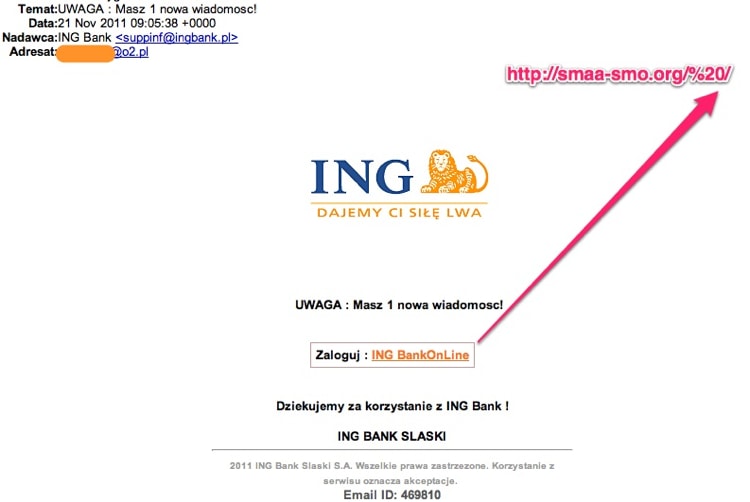

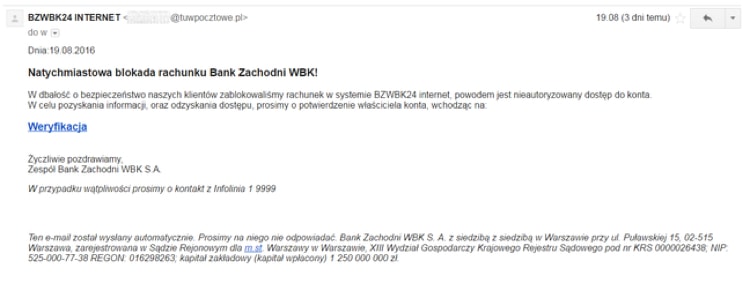

Częste są ataki w postaci podrobionych wiadomości od systemów bankowych, takie jak poniższy z 2011 roku podszywający się pod bank ING.

Czy ten, z 2016 roku, który informuje o fikcyjnej blokadzie konta w banku BZ WBK.

Kliknięcie w link zamieszczony w tego typu wiadomościach i podążanie zgodnie z instrukcjami powoduje przekazanie informacji o danych dostępowych do systemu bankowego. Przestępcy, dysponując tymi informacjami, mogą skorzystać ze środków zgromadzonych na koncie i wyczyścić je do dna.

Jeśli jesteś ofiarą tego ataku, to jak najszybciej zmień hasło do swojego systemu bankowości elektronicznej. Być może ubiegniesz przestępców i ochronisz swoje środki. Bezwzględnie warto również powiadomić Twój bank o zauważonym procederze.

By aktywnie bronić się przed tego typu praktykami, warto znać polityki bezpieczeństwa stosowane przez banki. Większość z nich znajduje się na ich oficjalnych stronach, natomiast mało kto je czyta.

Oto kilka podstawowych i uniwersalnych zasad, do który stosuje się każdy bank:

- Nie wysyła informacji o blokadzie konta za pomocą wiadomości e-mail.

- Nie podaje linków do systemu transakcyjnego w wiadomościach elektronicznych lub SMS.

- Nie prosi o zalogowanie się na niezabezpieczonej stronie, pozbawionej „kłódki” przy adresie.

- Nie prosi o weryfikację za pomocą danych z karty.

- Nie prosi o podanie kilku kodów z karty zdrapki.

- Nie dzwoni z prośbą o podanie hasła do konta lub numeru karty.

- Nie prosi o zainstalowanie programu do otwierania wyciągów.

- Nie prosi o zainstalowanie antywirusa na komórce.

- Nie prosi podczas logowania o kod z tokena lub SMS-a, jeśli nie korzystasz z tej usługi.

Źródło listy i więcej informacji pod adresem https://www.bankier.pl/wiadomosc/Nie-daj-sie-nabrac-Tego-nigdy-nie-robi-twoj-bank-7472940.html

Spear-phishing ma mniej masowy charakter w związku z czym jest trudniejszy do wykrycia. Atakujący zanim przypuści celowany atak na organizację, zazwyczaj solidnie się do niego przygotowuje skrupulatnie zbierając dane na temat swoich potencjalnych ofiar.

Do zdobycia informacji takich jak imię, nazwisko, stanowisko, numer telefonu, adres email czy relacje wewnątrz organizacji wystarczą wyszukiwarka, media społecznościowe i odrobina czasu.

Później pozostaje przygotować korespondencję która kierowana jest do konkretnej osoby i na pozór tylko wygląda jak polecenie otwarcia pliku czy linku od szefa, podczas gdy w rzeczywistości jest to malware. Pomyłka może okazać się bardzo kosztowna.

To ciekawy przypadek, który może szczególnie zainteresować użytkowników GMaila, poczty od Google.

W marcu 2016 roku, John Podesta, który był szefem kampanii prezydenckiej Hillary Clinton, otrzymał na swój adres GMail poniższą wiadomość:

Wiadomość nie została przechwycona przez filtry spamowe i chociaż podejrzana, przeszła pozytywnie kontrolę sztabowego informatyka. Za poradą specjalisty, Podesta kliknął link i przeszedł na sfałszowaną stronę logowania.

Jak widać, wygląd strony sfabrykowany został bardzo wiarygodnie. Na stronie znalazło się nawet zdjęcie osoby atakowanej.

Późniejsza analiza wykazała, że był to masowy atak, w pełni zautomatyzowany i wycelowany w osoby pracujące dla Clinton.

Wcześniej, za pomocą tej samej metody dokonano ataku na ponad 1600 kont GMail należących do obywateli Rosji i krajów byłego Związku Radzieckiego.

Ochrona

Przede wszystkim nie korzystać z prywatnych skrzynek pocztowych do załatwiania spraw służbowych. Konta pocztowe należące do firm są statystycznie lepiej chronione od ogólnodostępnych dostawców.

Nic nie zastąpi szeroko pojętej czujności, zwracania uwagi na linki oraz politykę bezpieczeństwa firm, które zgłaszają się do nas w celu otrzymania danych logowania.

Wraz ze wzrostem popularności tzw. kryptowalut na cyber-scenie pojawiła się całkowicie nowa forma zagrożeń. Aplikacje do „wydobywania” kryptowalut co do zasady powinny być instalowane i uruchamiane za zgodą i wiedzą użytkownika systemu.

Coraz częściej jednak spotkać można złośliwe warianty takich aplikacji, które nie pytając nikogo o zgodę po cichu wykorzystują zasoby komputerów kopiąc walutę a konto atakującego. Co więcej, nie muszą być to aplikacje instalowane jako pliki wykonywalne.

Popularnym w ostatnim okresie czasu wariantem są strony web z osadzonym w niewidoczny sposób skryptem. Otwarcie zainfekowanej w ten sposób strony powoduje jego uruchomienie i niewidoczne dla użytkownika wykorzystanie zasobów jego komputera.

Z perspektywy użytkownika jedyne ślady działalności takiej aplikacji to spowolnienie pracy komputera, wzrost poziomu hałasu generowanego przez wentylator procesora a w przypadku urządzeń mobilnych, zauważalne skrócenie czasu pracy w trybie zasilania bateryjnego.

Niekontrolowany wzrost zapotrzebowania na moc obliczeniową przekłada się nie tylko na obniżenie komfortu pracy użytkownika, ale realnie zwiększa koszty utrzymania. W przypadku zainfekowania strony firmowej utrzymywanej na serwerze, dodatkową stratą będzie wizerunek w oczach klientów czy partnerów, a koszt jego utraty trudno wymiernie wycenić.

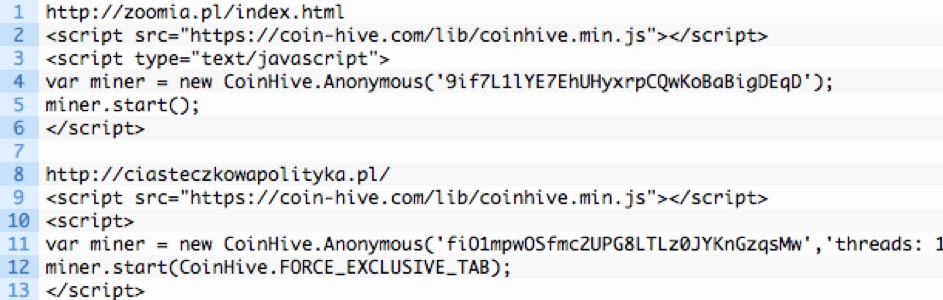

Jednym z dostawców oprogramowania do wydobywania Kryptowalut jest firma CoinHive. Wprowadziła ona również na rynek skrypty, które można zaszyć w stronach internetowych, by w taki sposób chętni internauci mogli wspierać twórców treści.

Firma oficjalnie zachęcała do informowania wizytujących strony o skrypcie i fakcie uczestniczenia w farmie wydobywczej. Okazało się jednak, że wiele stron nie informowało gości o procederze. Oprócz tego, twórcy i dystrybutorzy reklam zaszywali skrypt w swoich treściach, wykorzystując niczego nieświadomych właścicieli stron, którzy korzystali z danej platformy reklamowej.

W efekcie skrypty pojawiły się na wielu znanych, polskich stronach.

Do bardziej znanych przypadków można dodać witrynę ThePirateBay oraz serwis telewizji Showtime.

Ochrona

Pojawiły się już liczne wtyczki do przeglądarek, które blokują ruch z serwerem CoinHive. Wystarczy zainstalować jedną z nich i już nie musimy martwić się o uruchamianie w tle skryptów kopiących kryptowaluty.

Jak widać, mapa zagrożeń cały czas rośnie i kiedy jedne są marginalizowane, powstają kolejne. Warto być czujnym, sprawdzać zaufane strony informujące o zagrożeniach oraz wdrożyć stystemy zabezpieczające infrastrukturę informatyczną, takie jak rozwiązania Sophos.

Jeśli potrzebujesz pomocy z doborem rozwiązania, chętnie pomożemy. Napisz do nas na adres security@fen.pl

Zapraszamy również do pogłębienia wiedzy i przejrzenia dodatkowych źródeł:

Źródła o Ransomware:

https://usunwirusa.pl/wirus-wannacry/

https://avlab.pl/pl/odszyfrowanie-plikow-po-ataku-ransomware-wannacry-jest-mozliwe-zobacz-jak-zrobic

http://antyweb.pl/szczepionka-na-petya-ransomware-poradnik/

Źródła o advanced malware:

http://www.bbc.com/news/technology-18238326

https://tech.wp.pl/czy-flame-to-najgrozniejszy-wirus-wszech-czasow-6034791978783873a

https://niebezpiecznik.pl/post/stuxnet/

https://niebezpiecznik.pl/post/duqu-wykorzystuje-0day-w-windows/

http://www.benchmark.pl/aktualnosci/duqu-podobny-do-stuxnet-wirus-atakuje-europe.html

Żródła o phising:

https://www.bankier.pl/wiadomosc/Nie-daj-sie-nabrac-Tego-nigdy-nie-robi-twoj-bank-7472940.html

https://niebezpiecznik.pl/post/falszywe-maile-od-poczty-polskiej-zaszyfruja-ci-dysk/

https://www.bankier.pl/wiadomosc/Trwa-atak-phishingowy-na-klientow-BZ-WBK-7474282.html

Źródła o spear-phishing:

https://niebezpiecznik.pl/post/jak-zhackowano-szefa-kampanii-prezydenckiej-hillary-clinton/

https://niebezpiecznik.pl/post/phishing-wymierzony-w-naukowcow-z-uniwersystetu-warszawskiego/

Żródła o cryptominer: