Coraz więcej organizacji decyduje się na wdrożenie nowoczesnych systemów ochrony dla swoich systemów IT. Eksperci związani z bezpieczeństwem i producenci systemów ochrony zgadzają się co do jednego, im więcej warstw zabezpieczeń jesteśmy w stanie zapewnić dla swojej sieci, stacji czy serwerów tym większe prawdopodobieństwo zatrzymania ataków.

Bardzo ważna jest możliwość powstrzymania ataku jak najszybciej i jak najdalej od potencjalnego celu, stąd duża popularność uniwersalnych systemów ochrony na poziomie bramy sieciowej, typu UTM (ang. Unified Threat Management). Systemy takie oprócz podstawowej ochrony z wykorzystaniem firewalla SPI (ang. Stateful Packet Inspection), ochrony ruchu www (web proxy), ochrony poczty (antyspam czy antymalware), mechanimzów IPS (ang. Intrusion Prevention Systems) odpowiedzialnych za wykrywanie anomalii w ruchu sieciowym pod kątem znanych podatności i ataków typu Denial of Service, wykorzystują bardziej zaawansowane techniki włączając w to mechanizmy Sandboxingu (czyli możliwości „zdetonowania” potencjalnego pliku w bezpiecznym środowisku) czy chroniące przed szkodliwym ruchem wychodzącym i botami techniki ATP (ang. Advanced Threat Protection).

Oczywiście w bardziej złożonych środowiskach poszczególne mechanizmy ochrony często zapewniane są przez odrębne, dedykowane do danego zakresu urządzenia, jak email appliance czy web appliance. Nie można też zapomnieć o bezpieczeństwie samych końcówek czyli stacji roboczych lub serwerów, gdzie minimum to antywirus sygnaturowy, coraz częściej doposażony w mechanizmy wykorzystujące analizę malware’u przez silniki uczenia maszynowego, wykrywanie technik exploitujących potencjalne luki w systemach operacyjnych czy aplikacjach, kończąc na rozwiązaniach wykrywających aktywnie działający malware i zapobiegających szyfrowaniu danych.

Nawet jeżeli zastosujemy wszystkie wymienione mechanizmy bezpieczeństwa nie będziemy chronieni w 100 %, jednak z dużym prawdopodobieństwem zatrzymamy większość ataków. Niektórych podatności nie jesteśmy w stanie wyeliminować, a jedną z największych i najgroźniejszych z nich są działania użytkowników.

Statystyki pokazują, że najczęściej do infekcji dochodzi na kilka sposobów.

Pierwszy wariant to infekcje poprzez exploitowanie luk w systemach operacyjnych, komponentach sieciowych lub aplikacjach, należą one do jednych z najgroźniejszych ataków, ponieważ mogą zainfekować naszą sieć i stacje bez interakcji użytkownika. Gdy już luka zostanie znaleziona i wykorzystana na komputery lub serwery pobrane zostaje właściwe szkodliwe oprogramowanie, którym może być ransomware, robaki przekształcające nasze komputery w boty wykorzystywane do późniejszych ataków i inne formy malware’u (o części z nich Marek Dalke pisał w tym artykule: https://makeittogether.pl/5-zagrozen-dla-bezpieczenstwa-sieciowego-przedsiebiorstw-wg-sophos/ ).

Najpewniejszym zabezpieczeniem w tym wypadku są regularne aktualizacje systemów operacyjnych i aplikacji, które „łatają” zauważone luki i nie pozwalają na ich wykorzystanie przez potencjalnego atakującego. Patchowanie nie zabezpieczy nas przed lukami, które jeszcze nie zostały ujawnione lub na które nie ma jeszcze rozwiązania, ale im również możemy przeciwdziałać wykorzystując wspomniane wcześniej systemy IPS na poziomie bramy sieciowej, systemy analizy behawioralnej Host IPS na poziomie stacji czy serwera, czy mechanizmy ochrony dedykowane do wykrywania technik exploitujących bez wykorzystania sygnatur.

Minimum, które możemy zrobić bez ponoszenia kosztów to włączyć automatyczne aktualizacje, a użytkowników przestrzec, aby ich nie wyłączali i nie przerywali. Jeżeli dysponujemy urządzeniami lub softem z mechanizmami IPS, to trzeba się upewnić, że są włączone.

Większość potencjalnych źródeł infekcji związanych jest z siecią, z której korzystają użytkownicy, nie zawsze jednak sieć jest potrzebna, aby infekcja dostała się na nasze stacje robocze. Wiele organizacji nie ogranicza pracownikom możliwości podłączania do komputerów firmowych zewnętrznych nośników danych jak pendrive, dyski przenośne czy telefony. Z jednej strony ponosimy konkretne wydatki na zabezpieczenie naszej sieci i stacji przed zagrożeniami, a z drugiej nie ograniczamy potencjalnego punktu wejścia infekcji do firmy jakim są przynoszone (często wcześniej podłączane do komputerów domowych) nośniki usb czy inne peryferia.

Przecież nikt nie wie co użytkownik robi po godzinach pracy, nikt też nie weryfikuje czy ten użytkownik na swoim domowym komputerze korzysta chociażby z najprostszego a tym bardziej aktualnego antywirusa. To wszystko może skutkować przyniesieniem przez nieświadomego użytkownika szkodliwego oprogramowania na zwykłym pendrive. Mniejszy problem jeżeli wykryje je antywirus na firmowym komputerze, większy jeżeli trafiło się zagrożenie nie spotykane wcześniej lub takie które normalnie w naszej organizacji zatrzymywane jest przez inną warstwę ochrony w systemie bezpieczeństwa.

Problem nie jest wyimaginowany, tylko rzeczywisty, zdarzały się przypadki celowego rozrzucenia na parkingu pod biurowcem markowych pendrive zawierających szkodliwe oprogramowanie, mogę zapewnić, że pierwsze co zrobi większość użytkowników z takim znaleziskiem to wpięcie go do komputera, do którego ma dostęp, żeby sprawdzić zawartość. Stąd tak ważna jest edukacja użytkowników, przecież można wypracować procedury zabraniające użytkownikom podłączanie przypadkowych czy przyniesionych z domu urządzeń.

Można też zadziałać systemowo wiele rozwiązań typu Endpoint Protection posiada w zakresie swoich funkcjonalności moduły określane jako Device Control czy Peripherial Control kontrolujące podłączane urządzenia peryferyjne z akcjami dopuść, blokuj, tylko do odczytu albo monitoruj, dzięki czemu ograniczymy ryzyko bez pozostawiania decyzji o tym czy podłączyć dane urządzenie użytkownikowi.

Przykładem takiej kontroli może być funkcjonalność wchodząca w zakres licencji Sophos Central Endpoint Protection Advanced. Zarządzany centralnie agent, umożliwia kontrolę wielu rodzajów urządzeń wraz z opcją tworzenia wyjątków, tak aby dopuścić np. tylko jedno urządzenie usb na którym przenoszone będą dane w ramach organizacji lub danej grupy użytkowników.

Wspomniałem już o użytkownikach odwiedzających w prywatnym czasie potencjalnie niebezpieczne strony, od strony systemowej jesteśmy w stanie zrobić dużo, aby takiego użytkownika zabezpieczyć, ale w parze powinna iść edukacja. Zaczynając od edukacji, możemy uczulić użytkowników, aby ograniczyli odwiedzanie stron znanych jako potencjalnie niebezpieczne, zawierających treści np. związane z pornografią czy narzędziami do obchodzenia systemów bezpieczeństwa.

Należy zwrócić uwagę na sprawdzanie certyfikatów w połączeniach SSL, najczęściej wystarczy sprawdzenie czy w pasku przeglądarki pokazuje się ikona kłódki czasami oznaczona na zielono oraz czy certyfikat strony, którą odwiedzamy został rzeczywiście wystawiony dla danego adresu domenowego oraz organizacji np. banku, z którego usług korzystamy. Warto wytłumaczyć użytkownikom, że każda różnica występująca szczególnie na stronach na której podają jakiekolwiek dane logowania powinna zwrócić ich uwagę i zwiększyć czujność ze względu na możliwość próby wyłudzenia informacji logowania na sfałszowanych stronach www.

Logując się na stronie najlepiej korzystać z wcześniej zapisanego adresu lub zakładki w przeglądarce, aby przypadkiem nie pomylić się wpisując adres url ręcznie. Oczywiście strony o potencjalnie niebezpiecznej zawartości ciężko będzie sklasyfikować użytkownikowi więc wraz z edukacją w parze powinien iść system klasyfikacji i kontroli stron potencjalnie niebezpiecznych. Możemy go zapewnić korzystając ze wspomnianych już systemów klasy UTM, dedykowanych web appliance lub rozwiązań Endpoint Protection na stacjach roboczych czy serwerach.

Najczęściej do dyspozycji są przynajmniej dwa moduły ochrony dla ruchu www, moduł chroniący przed dostępem do stron sklasyfikowanych jako niebezpieczne na bazie reputacji adresu IP lub url oraz moduł kontrolujący dostęp do stron www na bazie treści które zawierają. Bardziej zaawansowane rozwiązania pozwalają jednocześnie na skanowanie pobieranych ze stron plików z wykorzystaniem silników antywirusowych czy detonowaniem w środowiskach typu Sandbox.

Przykładem takiego systemu w którym ochrona www jest wieloetapowa jest Sophos XG Firewall, który dodatkowo zapewnia możliwość rozszywania ruchu szyfrowanego SSL i weryfikacji treści na stronach zabezpieczonych protokołem HTTPS.

Kolejnym sposób zarażenia stacji roboczych to infekcje z wykorzystaniem poczty elektronicznej, atakujący umieszcza złośliwy kod bezpośrednio w załączniku maila lub w odnośniku, do którego otwarcia zachęca użytkownika. Poczta ze szkodliwą zawartością jest rozsyłana jako spam lub coraz częściej jako tzw. Phishing.

Phishing polega na takim spreparowaniu wiadomości, aby wydawała się ona autentyczna dla użytkownika, nie wzbudzała w nim podejrzeń i jednocześnie zachęcała do otwarcia załącznika lub odnośnika w treści wiadomości. Często można spotkać maile zawierające załączniki udające faktury za usługi telekomunikacyjne czy listy przewozowe z firm kurierskich.

Atakujący sięgają coraz głębiej do informacji, które mogą posłużyć do oszukania konkretnego użytkownika w tym danych z portali branżowych czy mediów społecznościowych jak Facebook czy LinkedIn mamy wtedy do czynienia z tzw. Spear Phishingiem czyli atakiem kierowanym na konkretnego użytkownika lub organizacje. Nieocenione w tym wypadku okazują się dwa elementy, system filtrujący wiadomości pod kątem oznak spamu czy malware’u oraz edukacja użytkowników.

Nawet najlepszy filtr antyspamowy nie zatrzyma wszystkich potencjalnie niebezpiecznych wiadomości, w szczególności tych które zostały spreparowane specjalnie pod kątem danej organizacji i nie były rozsyłane w formie spamu nigdzie indziej. Okazuje się, że znacznie lepszy rezultat w tym wypadku możemy osiągnąć ucząc użytkowników i uczulając ich na to, aby nie otwierali załączników lub odnośników w mailach niekierowanych do nich.

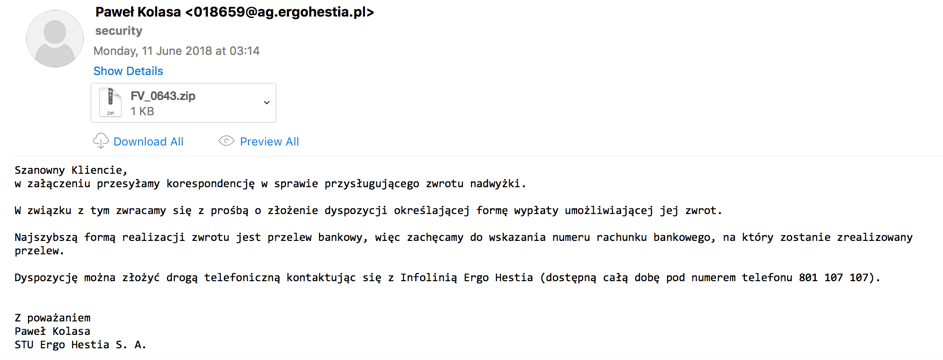

Przykładem takiego ataku może być rozsyłany ostatnio email podszywający się pod towarzystwo ubezpieczeniowe:

Mail wygląda na autentyczny, wysłany z serwera nie sklasyfikowanego jako spamujący (nie wychwycony przez bramkę pocztową, brak dodanych znaczników w temacie maila), poprawna interpunkcja (częsta oznaka spamu to niepoprawna gramatyka czy interpunkcja), poprawny język polski (źle przetłumaczone wyrazy, często przez silniki do automatycznego tłumaczenia to kolejny wskaźnik spamu), numer telefonu, który teoretycznie umożliwia weryfikację nadawcy, podpis wskazujący konkretną osobę.

To co jednak rzuca się w oczy to brak skierowania maila do konkretnej osoby „Szanowny Kliencie”, załącznik w formie .zip co może wskazywać na ukrywanie rzeczywistej zawartości przed silnikami antymalware. Użytkowników trzeba jednak nauczyć analizy wiadomości pod kątem takich oznak i przestrzec przed bezmyślnym otwieraniem załączników czy odnośników które ich nie dotyczą. Oczywiście można to zrobić wyciągając z kwarantanny maile sklasyfikowane jako spam, stworzyć prezentację w Power Poincie i pokazując użytkownikom rzeczywiste przykłady, jest to tylko jedna z metod, na pewno nie najefektywniejsza i nie wygodna dla administratora.

Alternatywą jest zastosowanie narzędzi do nauczenia użytkowników takiej ostrożności i jednocześnie identyfikacja czy w naszej organizacji ten problem istnieje. Odpowiednim narzędziem, jest Sophos Phish Threat, bazujący na zarządzaniu wyniesionym symulator ataków email, który można wykorzystać, aby cyklicznie testować podatność swoich użytkowników na potencjalnie niebezpieczne wiadomości oraz uczyć z wykorzystaniem szkoleń online.

W poniższym nagraniu można zobaczyć jak Sophos Phish Threat działa w praktyce i jak łatwo się go konfiguruje:

Sophos Phish Threat bazuje na konsoli wyniesionej Sophos Central, co oznacza, że nie ma konieczności instalacji komponentów po stronie infrastruktury klienta. Pierwszym krokiem jest dodanie użytkowników, możemy to zrobić ręcznie podając nazwę użytkownika i adres email lub synchronizując użytkowników z bazy Active Directory. Następnie tworzymy kampanie email, do wyboru mamy kampanię typu Phishing (testujemy użytkownika pod kątem otwierania odnośników w sfałszowanych wiadomościach), Credential Harvesting (testujemy, czy użytkownik jest podatny na podawanie swoich danych logowania na sfałszowanych stronach) oraz Training (edukujemy użytkownika na tematy związane z bezpieczeństwem).

Gdy już wybierzemy rodzaj kampanii i nadamy jej nazwę mamy możliwość wyboru rodzaj ataku jaki ma być zasymulowany. Ataki są podzielone na trzy poziomy trudności, łatwe, średnie i trudne, w zależności od tego jak bardzo chcemy sprawdzić użytkowników możemy wybrać dowolny z wymienionych trybów. Wśród szablonów ataków znajdziemy różne warianty z wiadomościami często podszywającymi się pod dobrze znane organizacje jak Google, Amazon czy Microsoft.

Po wybraniu ataku możemy zdecydować czy użytkownikom podatnym na niego od razu przesłać zaproszenie do szkolenia online w formie wideo lub pliku html. Następnie mamy możliwość dokładnego spersonalizowania wiadomości wykorzystywanej w ataku określając nazwę nadawcy, domenę, z której zostanie wysłana wiadomość, a także temat i treść wiadomości. Kampanię możemy wysłać do wszystkich lub do wybranych użytkowników, wskazując grupę użytkowników, możemy dodatkowo określić, czy kampanie wysyłamy do wszystkich jednocześnie czy inkrementalnie po 5%, 10 % itd. aby uzyskać pseudo losowość w dostarczaniu wiadomości do różnych użytkowników. Kampanie można uruchomić natychmiast lub wybranym czasie.

W rezultacie wysłania kampanii otrzymujemy szczegółowy raport dotyczący użytkowników, którzy zostali przetestowani zawierający informacje o podatnych użytkownikach oraz zaliczonych w związku z kampanią szkoleniach. Dane statystyczne mogą nam posłużyć do przeprowadzenia kolejnych kampanii na wybranych grupach użytkowników lub wskazać osoby wymagające dodatkowej edukacji w tym zakresie.

Dobrze wyedukowany użytkownik może stanowić kolejną, solidną i ważną warstwę ochrony systemów IT w Twojej organizacji. Świadomy użytkownik to taki który wie, że:

- Aktualizacje systemu operacyjnego i aplikacji oraz oprogramowanie antywirusowe to nie zło konieczne, ale oręż w walce z przestępcami którzy chcą zaszkodzić użytkownikowi i firmie.

- Oprogramowanie antywirusowe, najlepiej połączone z filtrem www na bramie nie są dedykowane dla przedsiębiorstw i warto z nich skorzystać również w domu, żeby chronić swoje dane takie jak zdjęcia, pliki biurowe i pozostałych domowników. Bezpłatnie można skorzystać z narzędzi Sophos Home: https://www.sophos.com/en-us/products/free-tools.aspx

- Wchodząc na strony o nieodpowiedniej treści naraża się na dodatkowe niebezpieczeństwo i należy zachować szczególną ostrożność, w tym nie pobierać żadnych wtyczek czy plików.

- Nie powinien podłączać prywatnych nośników danych do komputerów firmowych, o ile nie musi wykorzystać ich w trakcie pracy. Nie powinien podłączać nośników nieznanego pochodzenia zarówno w domu jak i w pracy.

- Wiadomości email nie zawsze są autentyczne, w związku z czym nie otwiera załączników i odnośników w wiadomościach, które są podejrzane lub nie są dedykowane dla niego, nie stosuje się do instrukcji odbiegających od przyjętych w organizacji procedur lub potwierdza takie przypadki z nadawcą.

- Upewnia się, że strona www na której ma podać dane logowania jest właściwe zabezpieczona, przez sprawdzenie certyfikatów SSL i przedrostka w pasku przeglądarki https.

- Nie wykorzystuje do codziennej pracy konta o podwyższonych uprawnieniach (jeżeli w ogóle musi mieć do niego dostęp).

- Wie, że urządzenia mobilne są również podatne na oprogramowanie szkodliwe, w szczególności oparte na platformie Android, ale dla nich również są odpowiednie zabezpieczenia w postaci aplikacji ze skanowaniem AV takiej jak Sophos Mobile Security (bezpłatna do użytku domowego, lub do użytku komercyjnego zarządzana centralnie z wykorzystaniem licencji Central Mobile Security lub Central Mobile Advanced).

W trakcie pisania artykułu odwoływałem się do kilku przykładów w jaki sposób możemy ochronić swoją organizację, użytkowników i zwiększyć ich poziom świadomości. Poniżej zebrałem produkty na przykładzie firmy Sophos które mogą w tym pomóc:

- XG Firewall: https://www.sophos.com/en-us/products/next-gen-firewall.aspx

- Sophos Central Endpoint Advanced: https://www.sophos.com/en-us/products/endpoint-antivirus.aspx

- Sophos InterceptX: https://www.sophos.com/en-us/products/intercept-x.aspx

- Sophos Phish Threat: https://www.sophos.com/en-us/products/phish-threat.aspx

[simple-author-box]